-

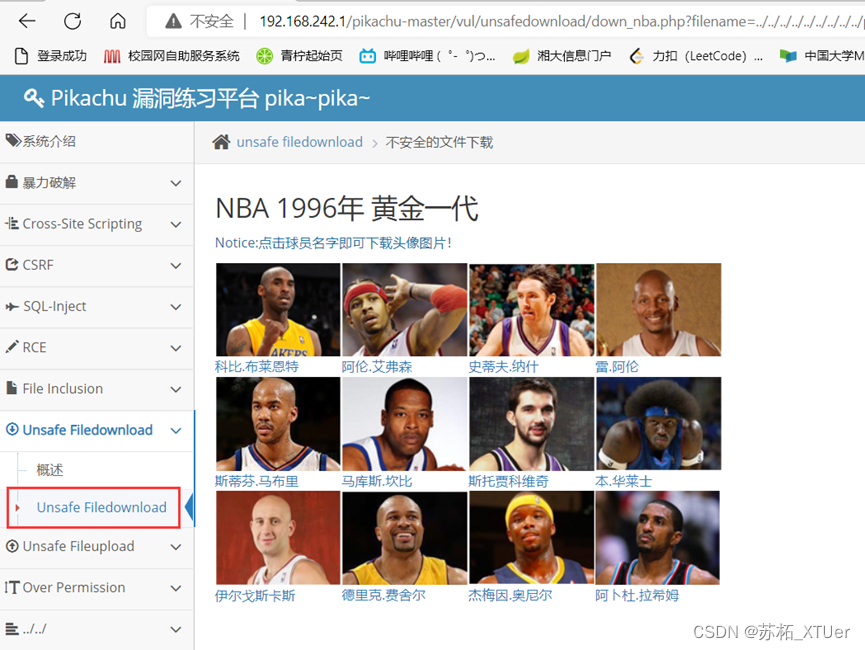

进入usafe Filedownload

-

将地址的down_nba.php改为:

execdownload.php?filename=…/…/…/inc/config.inc.php

即可下载好数据库配置文件

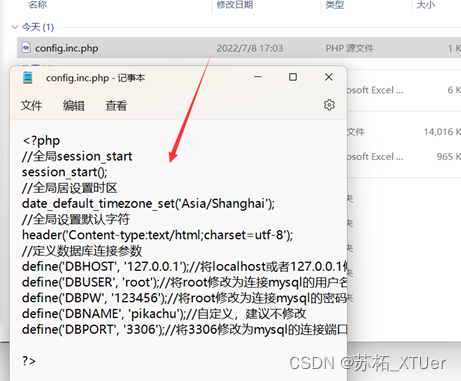

下载完的结果如下:

二、 远程文件包含漏洞

-

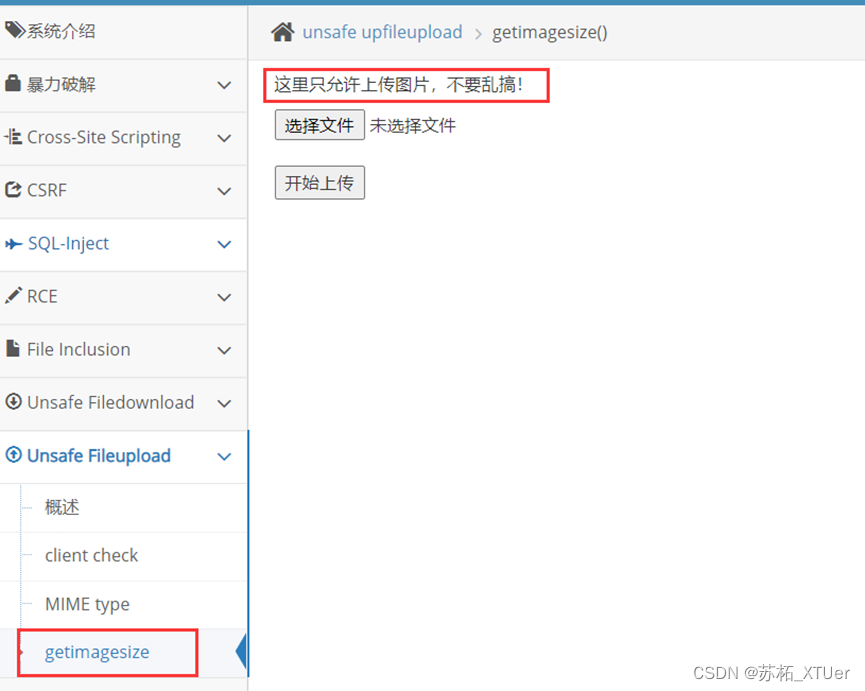

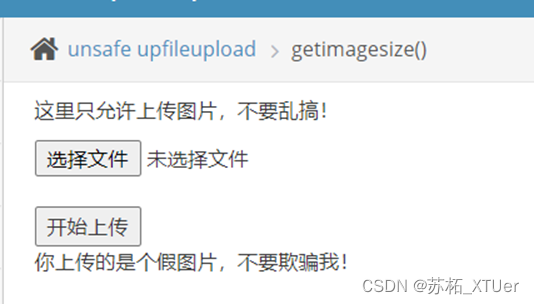

进入关卡,发现描述上说只能上传图片文件

-

我们首先尝试,直接讲木马php文件后缀改成png格式上传

-

发现网站识别出了这是个假的图片

-

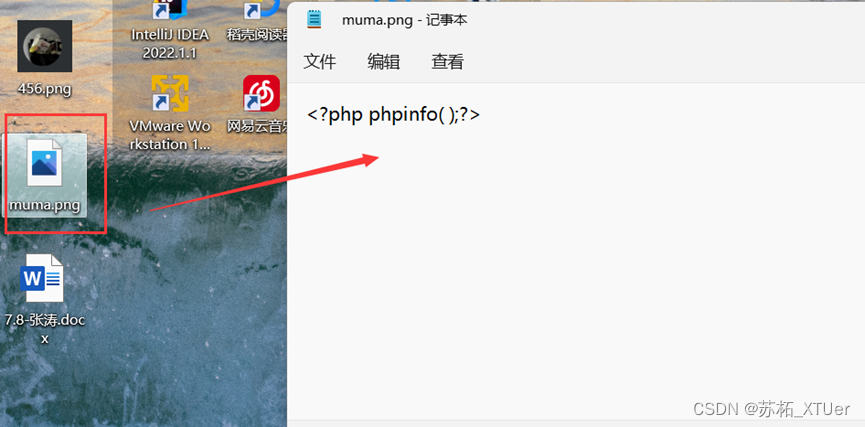

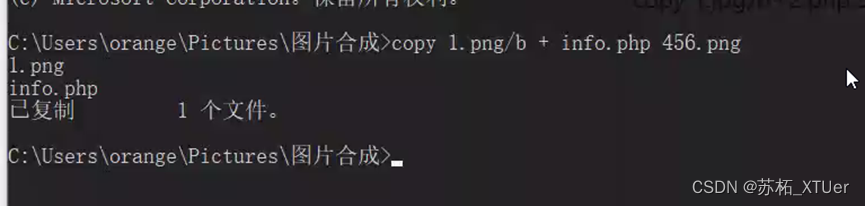

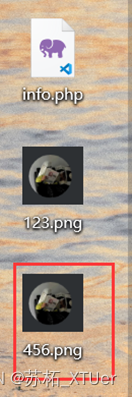

我们这次将木马写入图片文件试试,首先准备两个文件,一个是info.php的木马文件,一个是普通的123.png的图片文件

-

使用cmd命令行输入以下指令

生成了携带木马代码的图片文件456.png

-

我们上传改文件,发现上传成功并回显了保存路径

在这里插入图片描述 -

我们查看该文件发现网站并没有对文件内容检查和修改

-

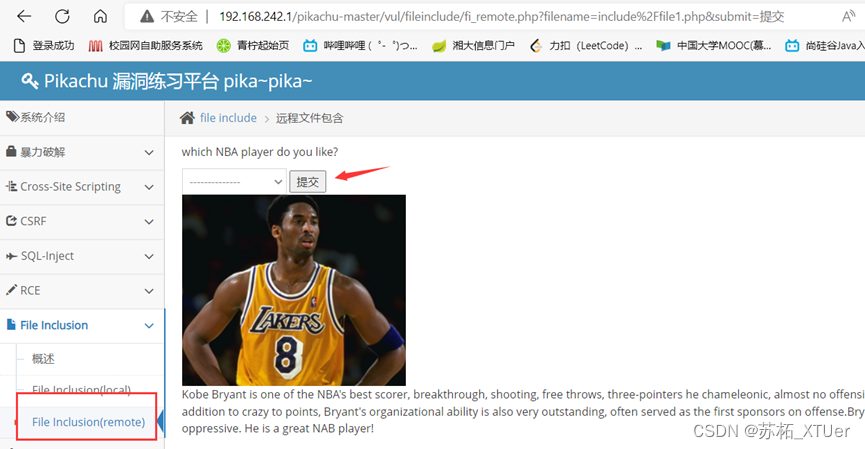

现在我们使用该木马

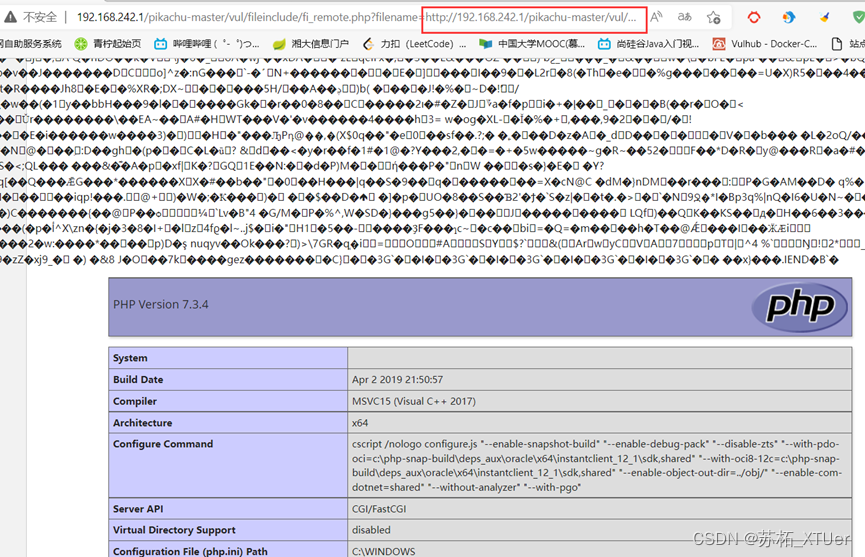

首先进入file inclusion(remote)随便选一个进行提交

-

然后在地址中修改filename=后的字段值为我们上传的木马文件的地址。http://192.168.242.1/pikachu-master/vul/unsafeupload/uploads/456.png

按下回车,发现木马执行成功

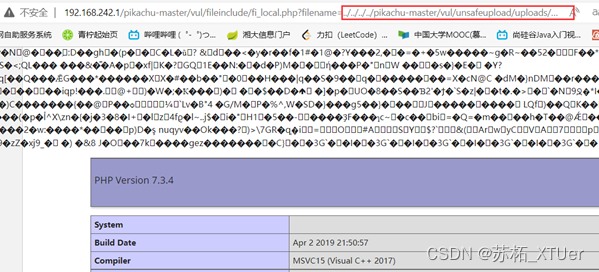

三、 本地文件包含漏洞

- 大致流程和上述一样,不过路径使用本地路径,选择local关卡

地址修改为,这里注意文件目录的相对路径

http://192.168.242.1/pikachu-master/vul/fileinclude/fi_local.php?filename=…/…/…/…/pikachu-master/vul/unsafeupload/uploads/456.png&submit=%E6%8F%90%E4%BA%A4

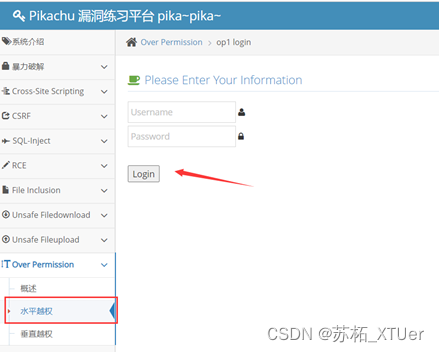

四、 水平越权

- 进入水平越权关卡,发现要求登录

点击右上角的提示,会发现他给出了三个用户信息

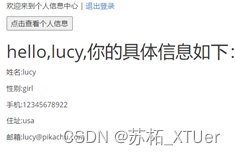

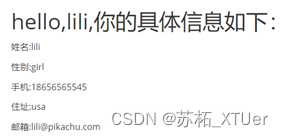

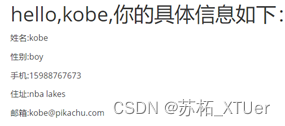

- 登录查看三个用户的信息,各不相同

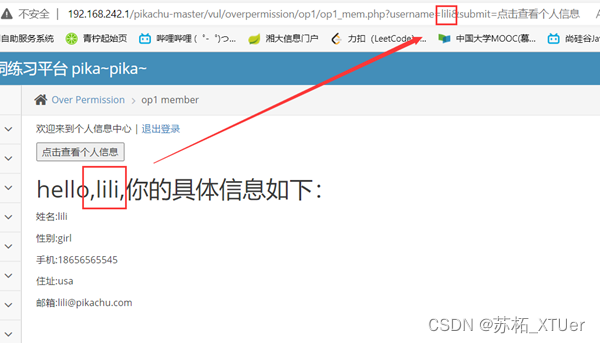

经过试验和观察我们发现,地址的username字段显示的是谁的名字就会返回谁的信息。

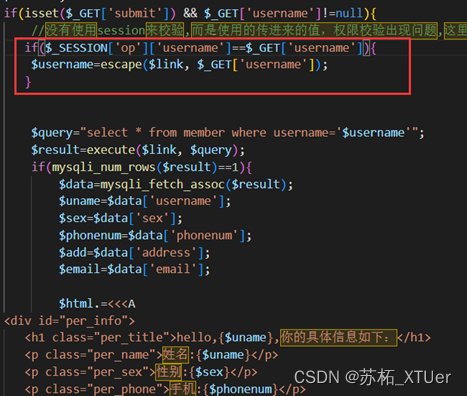

这是因为查找用户信息的时候传入的参数是直接从url中获取的,没有校验当前用户。这就称之为水平越权

5.防御措施:

对源代码添加条件判断,判断url传入的username和当前用户是否匹配,如果匹配则为$username赋值,若不匹配则不赋值

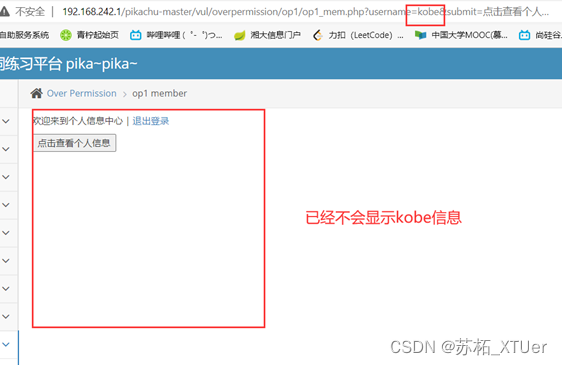

结果已经防御水平越权成功

五、 垂直越权

-

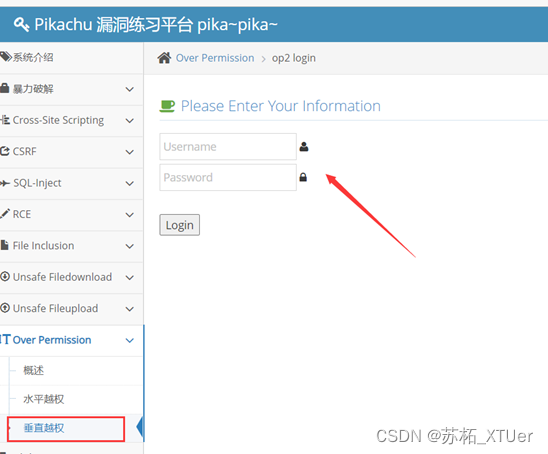

进入垂直越权关卡

-

点击提示发现这一关有两个用户,admin和pikachu

-

登录两个账号发现二者用户权限不同

pikachu只有查看权限,而admin有增删查改权限

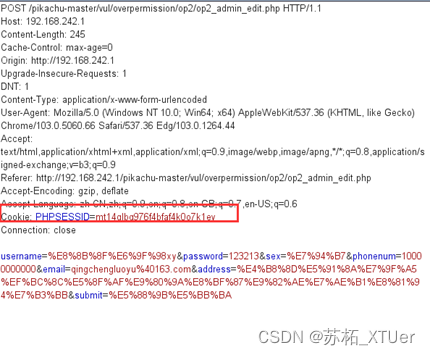

4. 我们登录admin账户增加信息,并使用抓包工具拦截捕获

-

我们拦截到post请求,发现有admin的cookie以及我们上传的数据

-

我们去掉cookie看看是否能添加成功

我们发现并没有添加成功

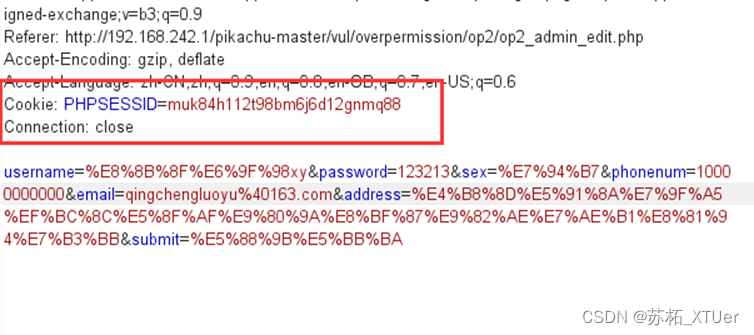

7. 现在我们切换到pikachu账户登录并拦截请求抓包并且获取pikachu用户的cookie放在之前那个包里,再点击发送

可以看到成功添加了用户,说明有垂直越权

来源地址:https://blog.csdn.net/xuanyulevel6/article/details/126450253