今天继续给大家介绍渗透测试相关知识,本文主要内容是Apache文件解析漏洞详解。

免责声明:

本文所介绍的内容仅做学习交流使用,严禁利用文中技术进行非法行为,否则造成一切严重后果自负!

再次强调:严禁对未授权设备进行渗透测试!

一、漏洞简介

在使用Apache服务器配合PHP来架构网站时,经常会面临Apache与PHP配合的问题,此时如果我们配置不当,就会使得Apache服务器在解析某些含有php的文件时出现错误,将其当作PHP文件来进行处理,从而使得文件中的恶意代码被执行。

对该漏洞的利用,我们通常是上传一个名为xxx.php.jpg的文件,如果Apache中关于PHP的部分是如下配置的:

AddHandler application/x-httpd-php .php那么该文件就被被Apache认为是一个PHP类型的文件,从而交给PHP来进行处理,尽管该文件的后缀名是JPG。

二、Vulhub漏洞环境启动

接下来,我们就利用Vulhub靶场,来快速搭建Apache文件解析漏洞的环境。Vulhub靶场搭建和使用可以参考如下文章:Vulhub漏洞靶场搭建和使用

安装完成Vulhub靶场后,找到Apache文件解析漏洞的目录,并进入到该目录下,之后执行命令:

docker-compose build即可构建该漏洞的环境,该命令执行结果如下所示:

之后,执行命令:

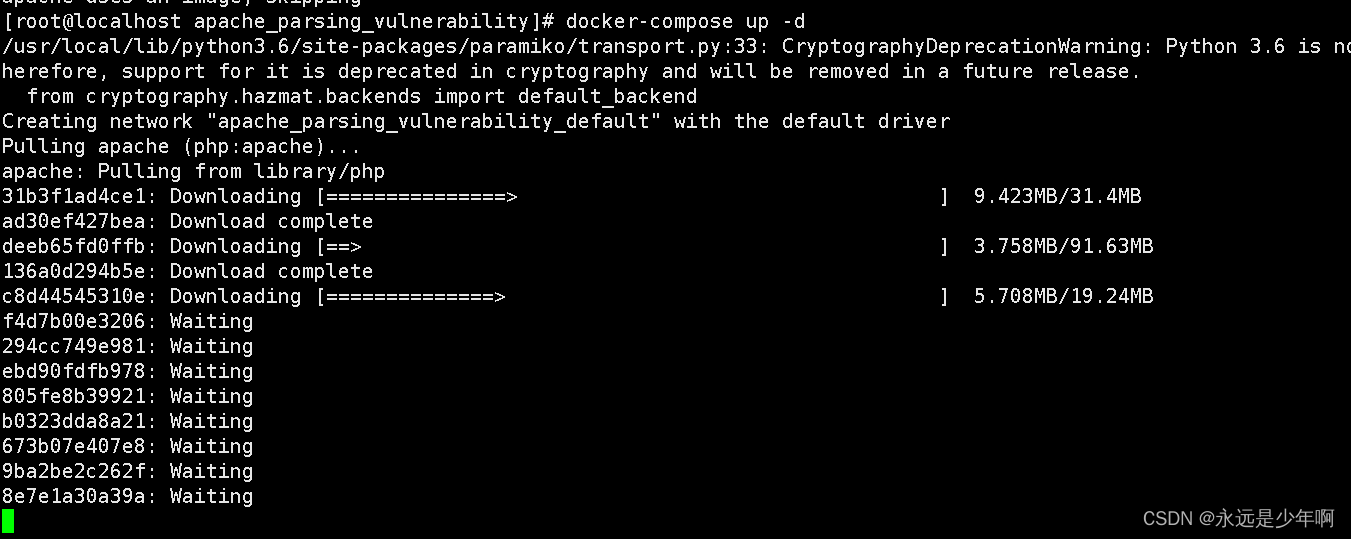

docker-compose up -d即可远程拉取该漏洞的镜像,并创建漏洞环境,该命令执行过程中页面如下所示:

最后,执行命令:

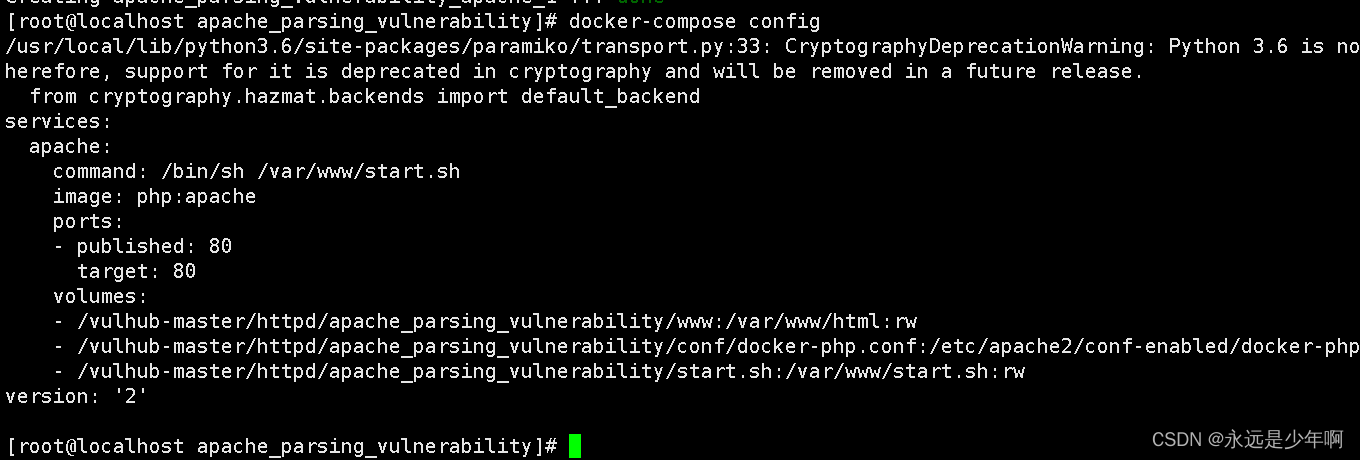

docker-compose config即可查看当前Docker虚拟机的配置,结果如下:

从以上过程可以看出,我们的Vulhub靶场已经成功启动运行,开放80端口并与Docker虚拟机的80端口对应。

三、漏洞实战

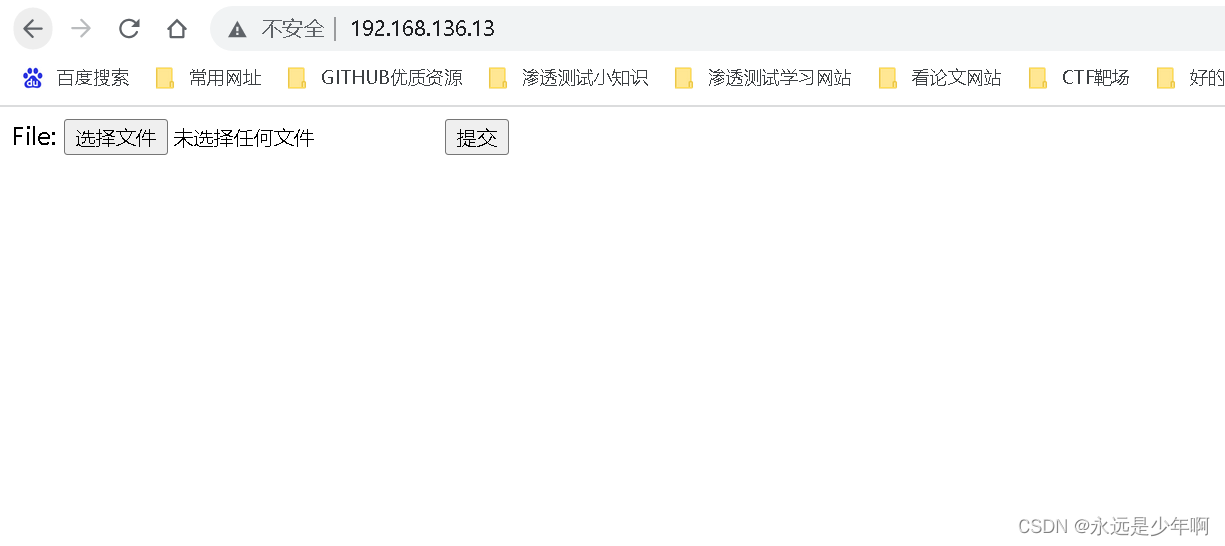

在使用Vulhub平台搭建后漏洞环境后,我们就可以进行漏洞的实战了,我们访问搭建好后的平台页面结果如下所示:

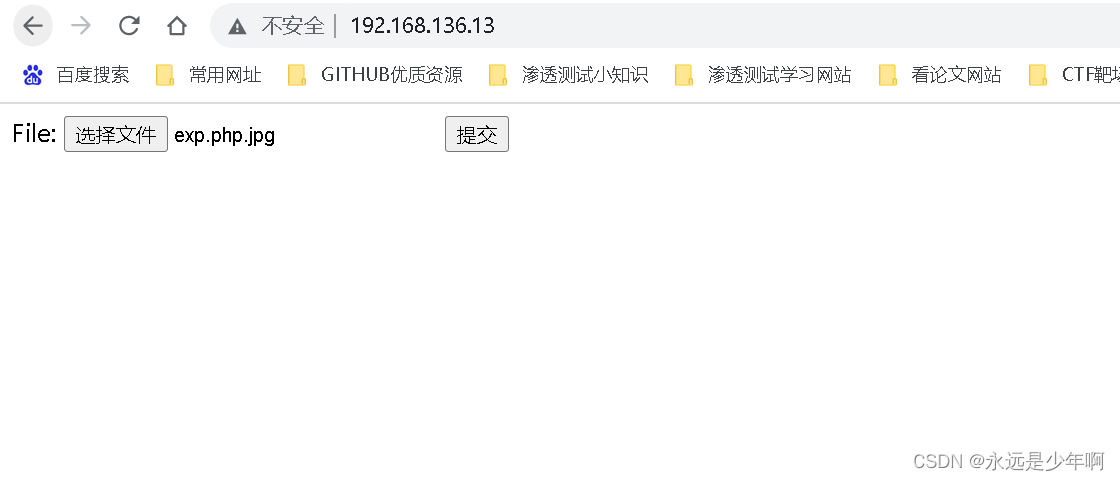

之后,我们按照之前的思路,上传一个名为exp.php.jpg的文件,该文件中含有PHP的phpinfo()函数,上传页面如下所示:

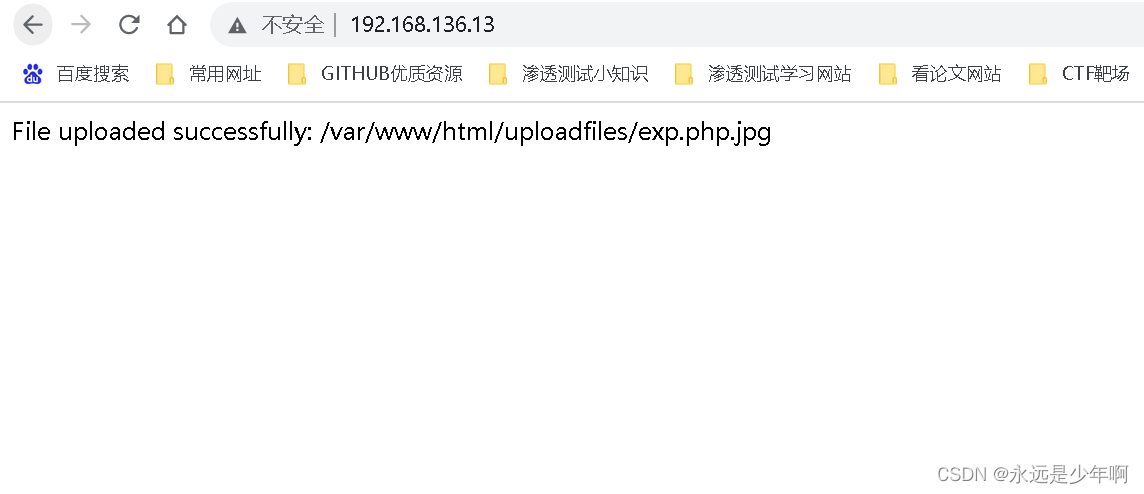

点击提交后,发现文件能够成功上传,如下所示:

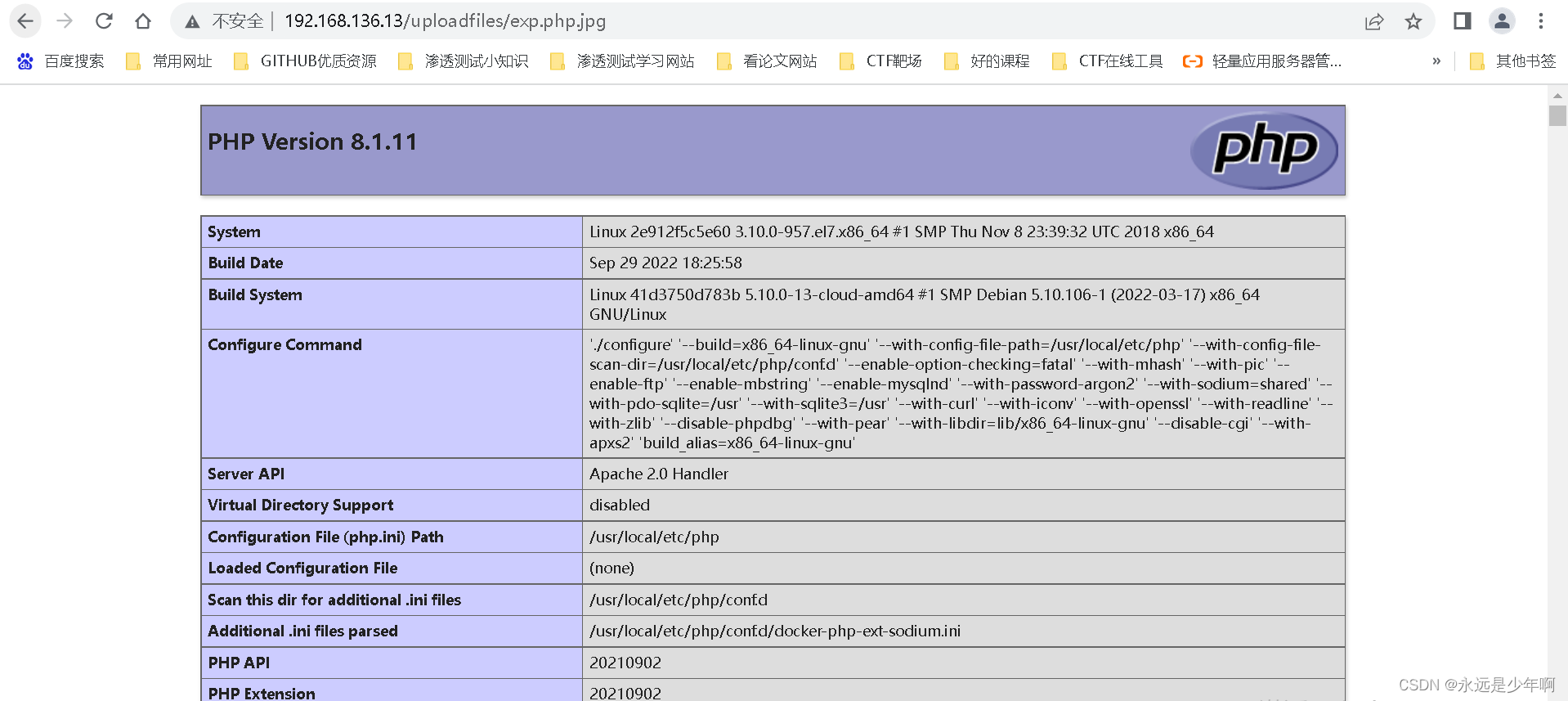

而此时如果我们访问该页面,则会发现该页面能够被当作PHP文件解析,如下所示:

这也就说明了我们的漏洞利用成功了!

原创不易,转载请说明出处:https://blog.csdn.net/weixin_40228200

来源地址:https://blog.csdn.net/weixin_40228200/article/details/127133087