(2)CSRF案例演示及防范

CSRF(post)实验演示和解析

Anti CSRF token

常见CSRF防范措施

Token是如何防止CSRF的?

CSRF的主要问题是敏感操作的链接容易被伪造,那么如何让这个链接不容易被伪造?

-每次请求,都增加一个随机码(长度要够,需要够随机,不容易伪造),后台每次对这个随机码进行验证!

就是这个token值

Token是如何防止CSRF的?

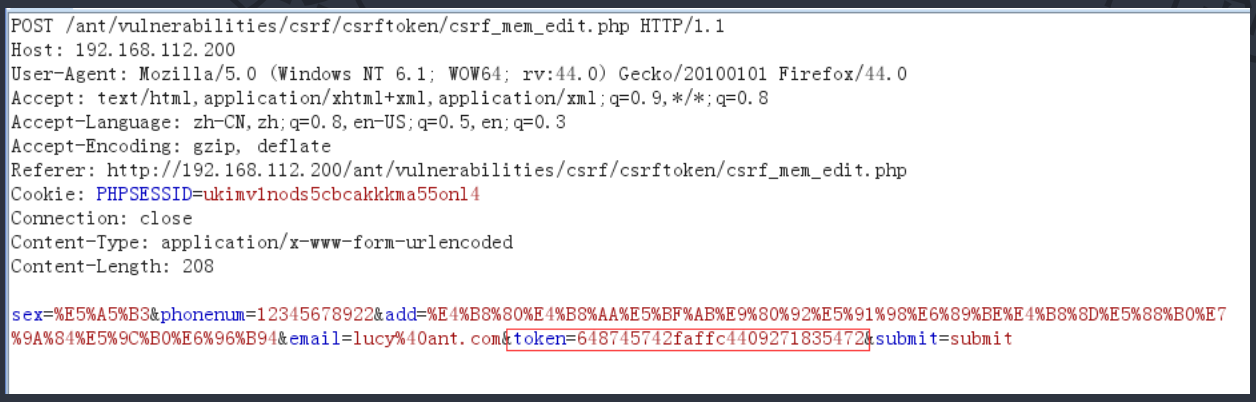

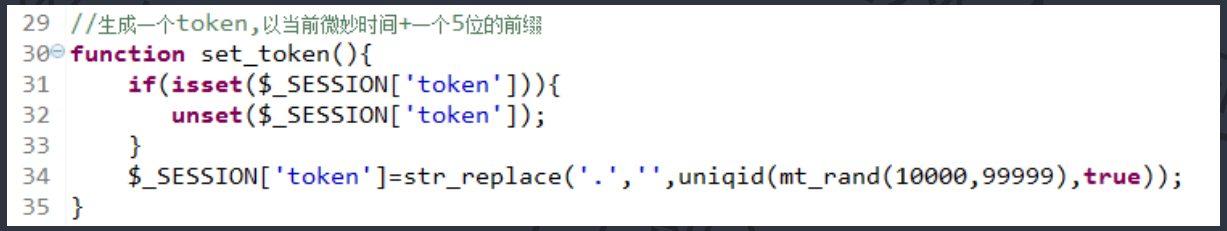

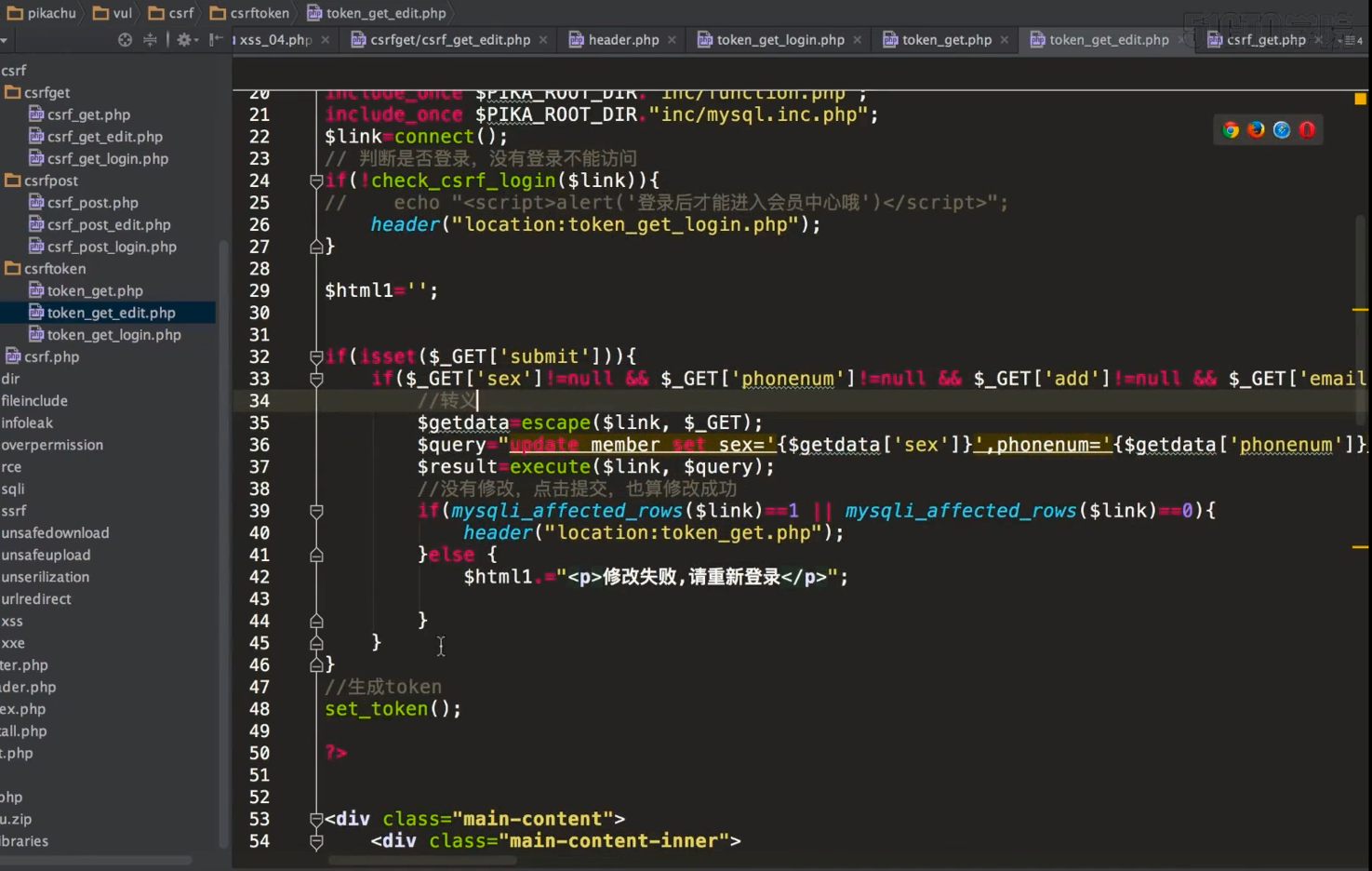

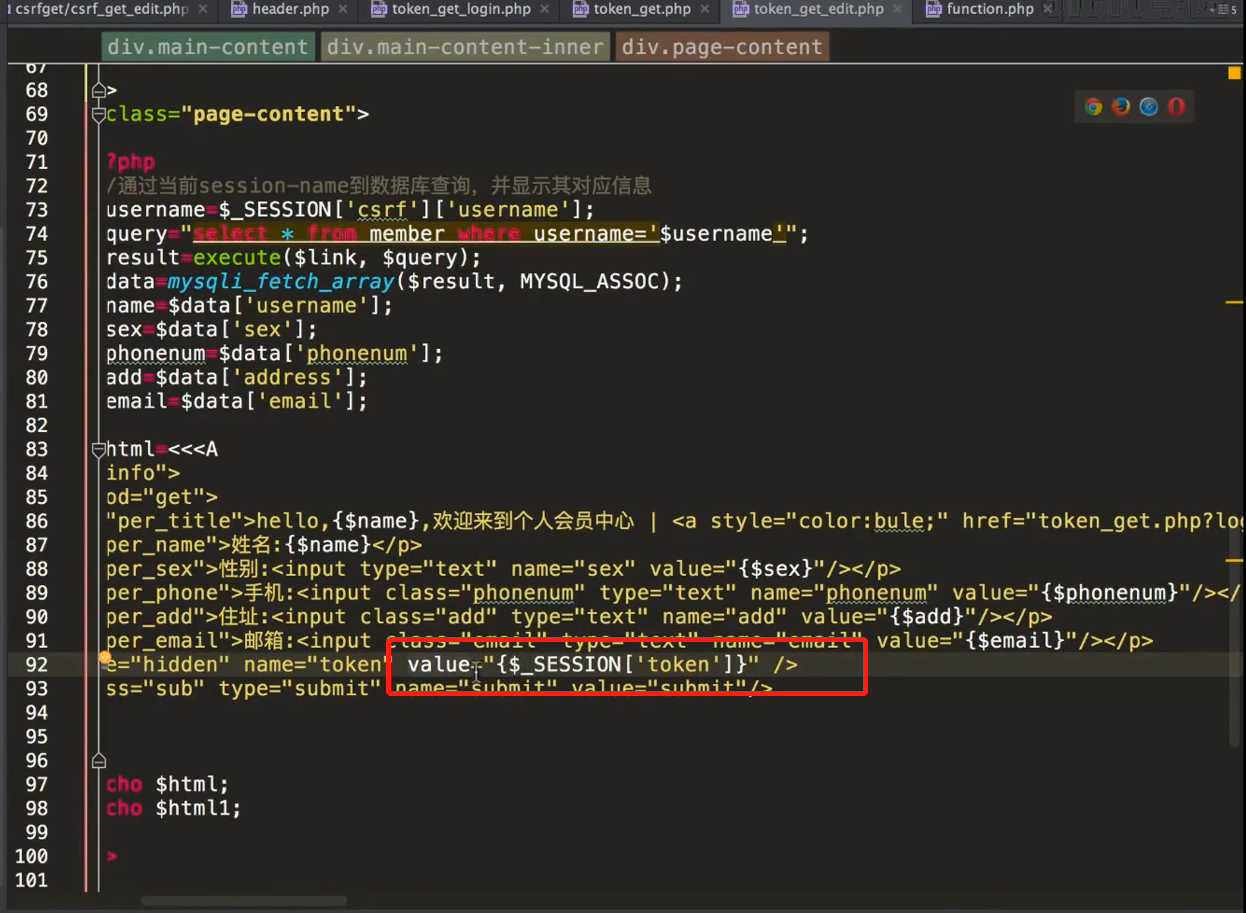

Ant上CSRF(token)项目的token生成代码:

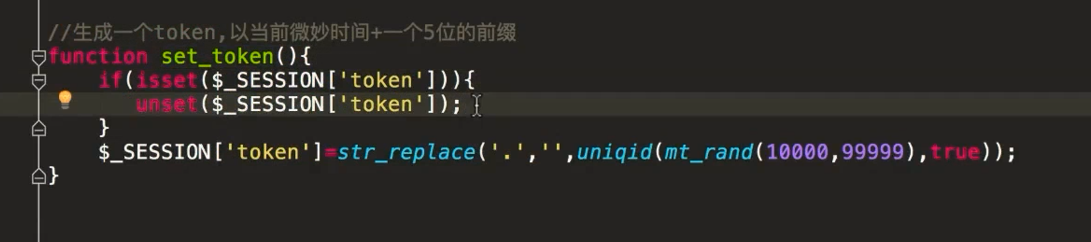

当我们每次请求修改页面的时候,后台会先去调用一个函数,在实际的系统里面,会写的更复杂一点,当我们去请求页面的时候,后台会去查一下session里面,有没有token,如果有的话,就把它销毁掉,然后生成一个新的token,赋值到session里面去,这样就实现了,当我们每次刷新页面的时候,都会去生成一个新的token,然后把这个token放到session里面,放到session里面,是为了下一次提交请求过来之后,给你进行对比,当然后台会把这个session值echo到前端,埋到页面去

CSRF(token)实验演示

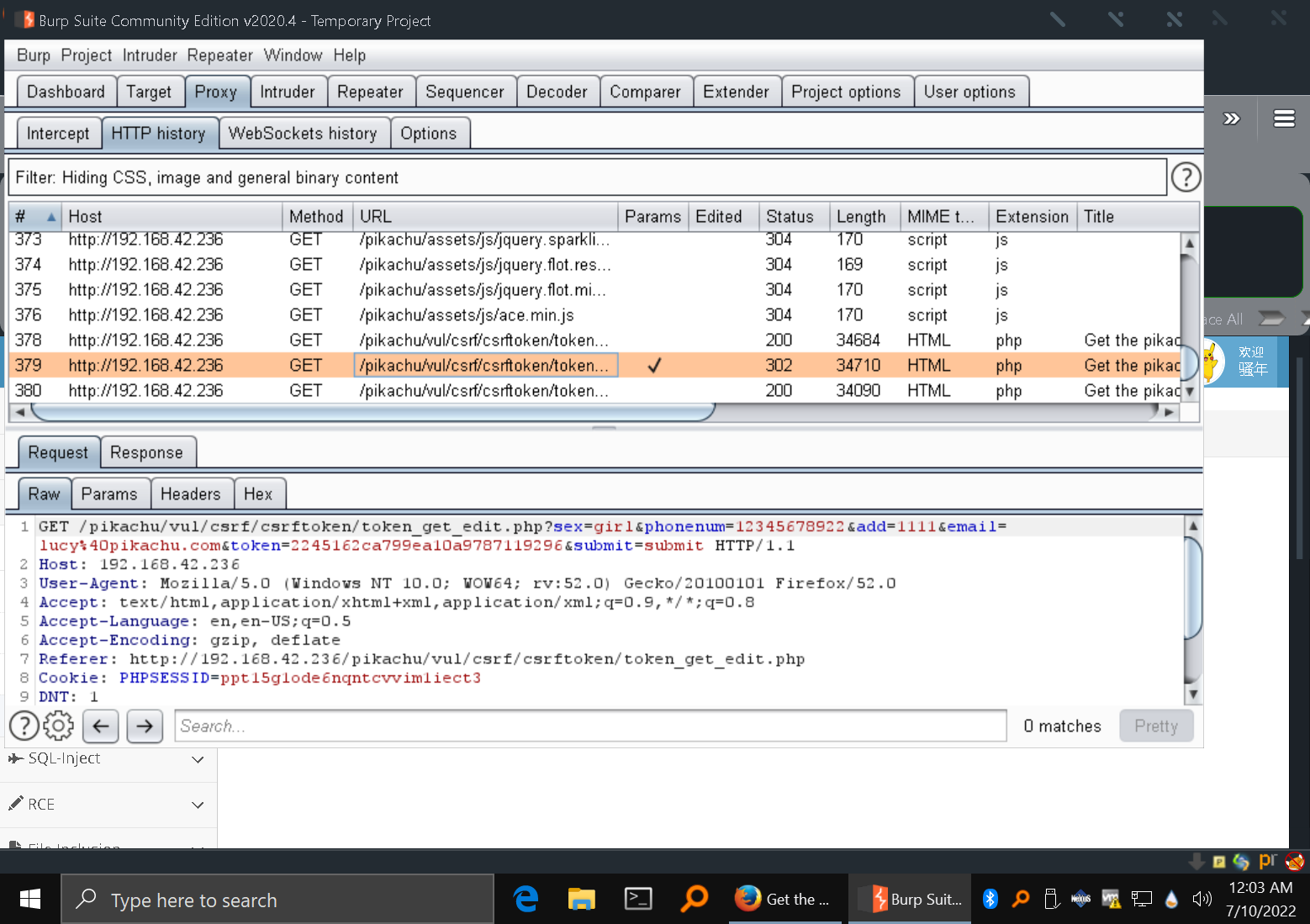

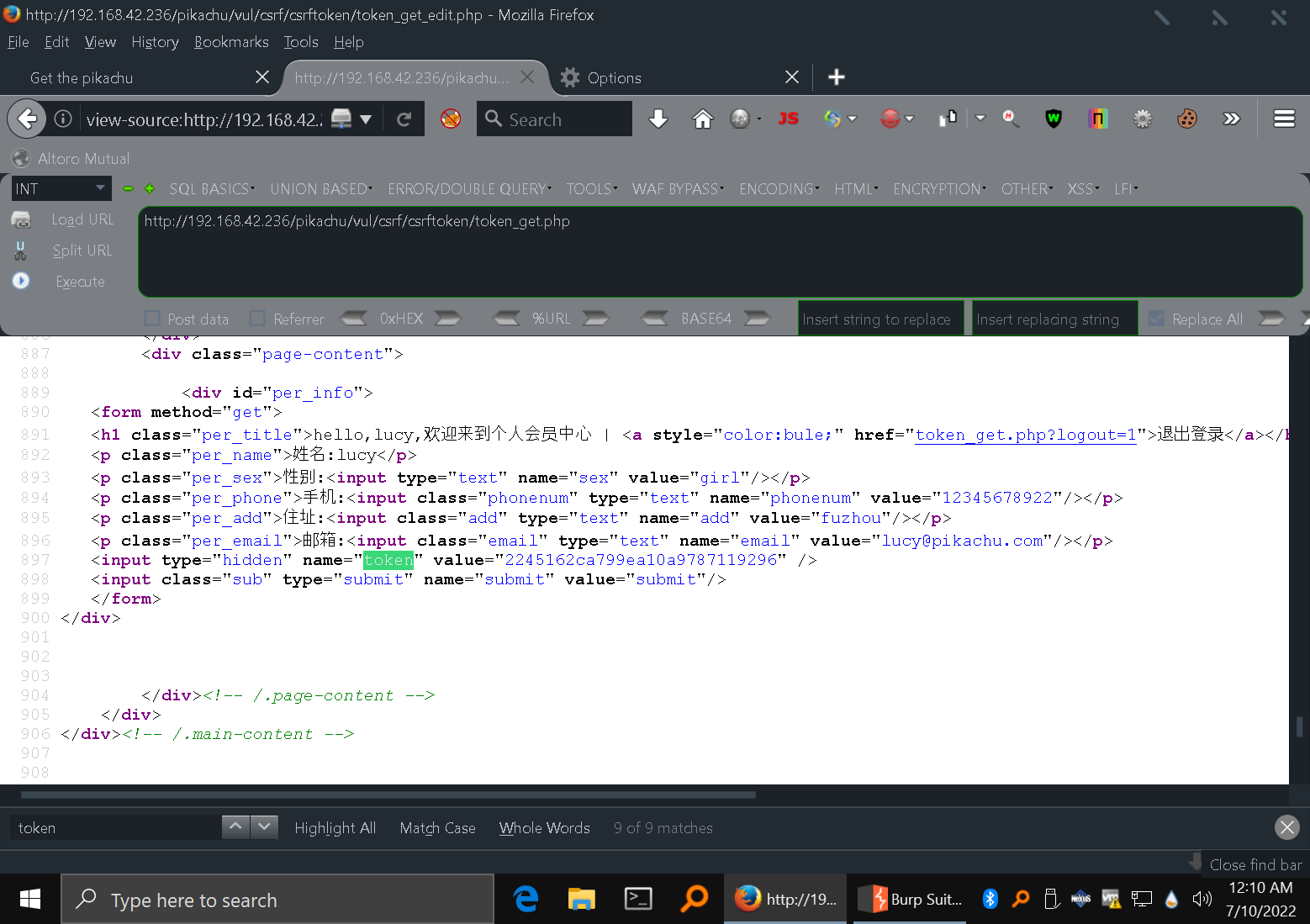

我们选择csrf(token),点登录之后,我们可以把bp打开,抓一个包

我们看到这里有个get请求,复制下来

GET /pikachu/vul/csrf/csrftoken/token_get_edit.php?sex=girl&phonenum=12345678922&add=1111&email=lucy%40pikachu.com&token=2245162ca799ea10a9787119296&submit=submit,这个地方多出来token,这个token就是我们用来防止csrf的,因为我们每次请求这个token,都会发生变化

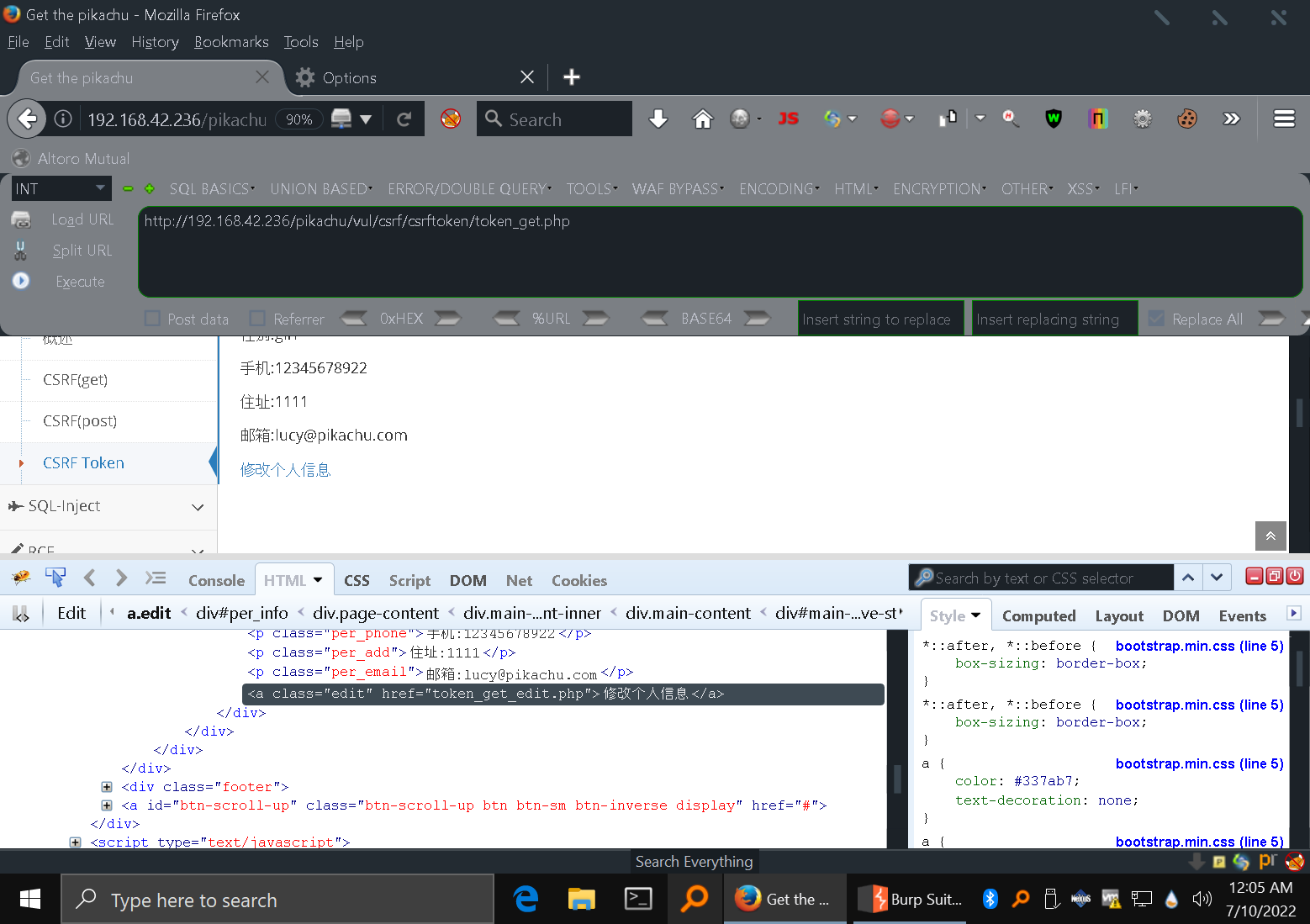

我们看一下,后端生成token,前端拿到token,你怎么提交到后端进行验证的,按F12,submit

每当我们打开页面的时候,它就会去访问token_get_edit.php,这个文件就会生成token,调用函数,将token,echo到前端

类型是隐藏的,前端通过肉眼是看不到的,其实在我们的代码里面,每当我们提交的时候,这个token会被提交到后台,它会对token进行验证,如果验过了,与当前生成的token相等,才会让我们提交,否则是不会让我们提交

如果小黑拿到lucy的token,因为这个token是随机的,也是唯一的,每个人的session对应的token都是不一样的,所以小黑用自己刷新出来的token给到lucy,是验不过去的,所以这个token是有效防止了csrf

如果你有提交,它会判断,你里面的内容是不是为空,你一定要满足,你提交过来的token跟我们session里面的token要相等,否则不会执行update操作

set_token();每次我们去访问页面的时候,都会去调set_token

这个set_token是会把当前的session销毁掉,然后生成一个新的token在这个页面上

在每次请求的时候,直接echo到value里面去,这就实现了后端生成token,显示到前端,然后后端每次提交,前端显示验证,因为这个token跟session绑定的,随机的一个过程,攻击者是没法伪造的,这就是token防csrf的一个道理

防范措施

增加token验证(常用的做法):

1,对关键操作增加token参数,token值必须随机,每次都不一样;

关于安全的会话管理(避免会话被利用):

1,不要在客户端保存敏感信息(比如身份认证信息);

2,测试直接关闭,退出时的会话过期机制;

3,设置会话过期机制,比如15分钟内无操作,则自动登录超时;

访问控制安全管理:

1,敏感信息的修改是需要对身份进行二次认证,比如修改账号时,需要判断旧密码;

2,敏感信息的修改使用post,而不是get;

3,通过http 头部中的referer来限制原页面

增加验证码:

一般用在登录(防暴力破解),也可以用在其他重要信息操作的表单中(需要考虑可用性)

来源地址:https://blog.csdn.net/m0_53008479/article/details/125706184