WEP协议能够提高我们无线网络的安全,防止无线网络用户被偷听,但是遗憾的是它也存在着许多的安全漏洞,这些安全漏洞使得它的安全控制功能遭受到破坏。在这里,我们就来和大家探讨一下WEP有哪些安全漏洞,以及该做哪些改进。

WEP安全漏洞

和许多新技术一样,最初设计的WEP 被人们发现了许多严重的弱点,专家们利用已经发现的弱点来试着攻击WEP ,结果攻破了WEP声称具有的所有安全控制功能:网络访问控制、数据机密性保护和数据完整性保护。

1.加密算法中存在的漏洞

WEP采用RC4加密算法,其特点是提供了一定的安全性能、自同步且易于用软硬件实现,但也存在一定的问题。首先,作为流加密算法,如果在接收时丢失了一个比特,则后续数据解密后全部错误,整个包必须丢弃。因此WEP算法在每发送一个新数据包时必须重薪初始化和选择初始化向量IV。

其次,RC4算法具有以下特点:假设Cl、C2为密文,Pl、P2为明文,key为密钥,则:

Cl=Pl⊕RC4(key)

C2=P2⊕RC4(key)

Cl⊕C2=Pl⊕P2

所以在密钥相同的情况下,如果知道Pl,则可以得到P2,如果偷听者有足够的明文,则他就可以通过“字典”攻击法解密得到凡乎全部数据。

2. 密钥管理中存在的漏洞

在WEP机制中,对密钙的生成与分布没有任何的规定,对密钥的使用也没有明确的规定,密钥的使用情况比较混乱。数据加密使用的基密钥主要有两种,defaultkey和key-mappingkeys 0 defaultkey 是配置中缺省设定的,共有四个,用keyID 来标志,分别为0,1,2,3。key-mappingkeys是针对不同的发送方和接收方所对应的唯一密钥,发送方在发送信息的时候,采用发送方与接收方所共同持有的密钥加密。为了实现这种密钥,每个系统必须维持一张密钥表。在表中,保持了通信双方以及他们所使用的key-mappingkeys记录。在每次通信时,首先从表中查找,是否存在自己与通信用户所共享的密钥,如果存在,即可用于信息的加解密。否则,则使用defaultkey,并用keyID来选择。也就是说,在数据帧加密时对于key-mappingkeys的选择优于其他任何密钥。

在两种密钥中,key-mappingkeys的使用更为安全,但实际上人们很少实现这种密钥。一是因为随着网络规模的扩大,用于存储密钥的空间就会越来越大;另一方面,这种密钥需要使用其他的方法来传送,实现起来出较困难。此外由于用户的人为因素,实际上人们使用的主要是keyID为O的defaultkey 。

从上面的分析可知,大多数用户使用keyID为O的defaultkey。这样,首先就增加了用户站点之间密钥重用的可能性,而WEP机制中对于密钥的重用没有任何限制;其次密钥是采用手工装载,一旦装入,就很少更新;最后,由于使用WEP机制的设备都是将密钥保存在设备中,因此倘若设备丢失,就可能为攻击者所使用。

3. 身份认证机制中存在的漏洞

基于WEP机制的身份认证主要存在以下三方面的问题:

首先,WEP机制中使用的身份认证是基于硬件的认证模式,身份认证所使用的密钥是存储在硬件中,没有任何辅助软件使认证机制进一步完善。只要拥有该硬件设备,无论是合法用户还是网络攻击者都可以认证成功并进入网络。

其次,在身份认证的过程中,接入点发送给用户站点的ChallengeText是明文发送的,而在接下来的步骤中,用户站点向接入点发送Chal1engeText的密文。如果攻击者获得了ChallengeText的明文与密文,则他可以恢复出该密钥流序列,并使用该密钥流序列进行身份认证。

最后,WEP中使用以共享密钥为基础的身份认证只是从用户站点到接入点的认证,也就是说,只有用户站点在进入阿络时需要向接入点认证自己的身份,而接入点无需自用户站点认证自己的身份。这就造成一种安全隐患,因为攻击者可以伪装成接入点,拒绝来自用户站点的合理要求,这就是所谓的拒绝服务攻击。

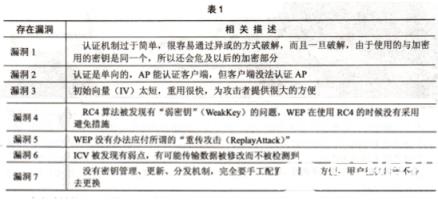

WEP漏洞已被多次公开在BlackHat 全球黑客大会、RECON安全会议及其他安全技术研究会议上,主要的如下表所示。

尽管WEP有上面列出的众多缺点,但它仍被人们广泛使用,其主要原因除了它简单易行、速度较快、对硬件要求低等特点以外,主要是由于很多人认为在家庭、宾馆及公司等范围,WEP已提供了足够的保护。所以前些年很多无线产品多为支持WEP的,对相对高级的WPA支持性并不好。

WEP的改进

1.高位WEP

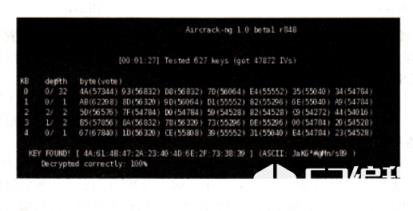

一些无线产品供应商现在普遍都提供一种用104位密钥的WEP(加上24位IV,一共128位),个别提供152、256位甚至512位来改进WEP加密的脆弱性,这对 WEP的安全性有了轻微的改进,但是,由于此类安全密钥是静态的或者不变的,黑客们只要花费些许时间和精力仍旧可以解出WEP密钥。如下图所示,可以看到WEP加密密码为JaKG*#@Mn/s89.密码复杂度可谓很高,但解开也就花费了1分27秒。

2.动态WEP

为了加强WEP的安全性,一些供应商提出了一些动态密钥的WEP方案。在这样的方案中,WEP的密钥不再是静态不变的,而是能定期动态更新的。比如,思科(Cisco)提供的LEAP(Lightweight Extensible Authentication Protocol)就是这样一种方案,LEAP同时还提供双向的基于802.lx的认证。这些方案在一定程度上缓解了WEP的危机,但由于它们是某个供应商的私有方案而非标准,所以离完全解决WEP的所有问题还有很大差距。

总的来说,WEP协议确实存在不少的安全漏洞,但是它的一些优点也不能够忽视掉,人们还是愿意去应用的,如果能够把WEP改进得更好那就喜闻乐见了。本文就到此结束了,欢迎大家给小编留言提出意见或者建议,小编必定认真仔细为各位解答,也请大家继续支持我们编程学习网教育。