漏洞扫描有SSH 服务支持弱加密算法,解决方案有两个:

方案一:修改 SSH 配置文件,添加加密算法:

vi /etc/ssh/sshd_config

最后添加一下内容(去掉 arcfour、arcfour128、arcfour256 等弱加密算法)

Ciphers aes128-ctr,aes192-ctr,aes256-ctr,aes128-cbc,3des-cbc,blowfish-cbc,cast128-cbc,aes192-cbc,aes256-cbc

保存文件后重启 SSH 服务:service sshd restart

方案二:升级 openssh 版本为最新版本

官网有说明,OpenSSH 7.0 以后的版本默认禁用了一些较低版本的密钥算法。

SSH Weak MAC Algorithms Enabled 漏洞修复使用同样的方式,添加以下行:

MACs hmac-sha1,umac-64,hmac-sha2-256,hmac-sha2-512,hmac-ripemd160

参考链接:

https://linux.uits.uconn.edu/2014/06/25/ssh-weak-ciphers-and-mac-algorithms/#

这里使用方案一进行:

操作步骤:

vim /etc/ssh/sshd_config

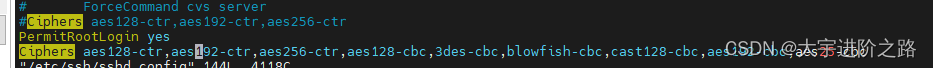

但是重启ssh报错:

-- Unit sshd.service has begun starting up.Feb 20 15:57:24 VM-24-9-centos sshd[27215]: /etc/ssh/sshd_config line 144: Bad SSH2 cipher spec 'aes128-ctr,aes192-ctr,aes256-ctr,aes128-cbc,3des-cbc,blowfish-cbc,cast128-cbc,aes192-cbc,aes25-cbc'.Feb 20 15:57:24 VM-24-9-centos systemd[1]: sshd.service: main process exited, code=exited, status=255/n/aFeb 20 15:57:24 VM-24-9-centos systemd[1]: Failed to start OpenSSH server daemon.-- Subject: Unit sshd.service has failed通过命令:

sshd -t

查看到 有不支持的加密算法

![]()

然后通过:

ssh -Q cipher

查看支持的cipher列表,然后将列表中的内容排除掉漏洞中的弱加密列表

来源地址:https://blog.csdn.net/wjzholmes/article/details/129126160