IP欺骗是在服务器不存在任何漏洞的情况下,通过利用TCP/IP协议本身存在的一些缺陷进行攻击的方法,这种方法具有一定的难度,我们下面来看看IP欺骗是怎么一回事。

1、什么是IP欺骗

IP地址是由ISP,也就是互联网提供商,你可以理解为你办理宽带的地方,比如,电信之类的,这个地址就像身份证,在你浏览网站,以及发送一些信息的时候,通过这个地址可以确定你在某一个时间段的具体位置。

IP欺骗呢,则隐藏你的IP地址,方法是通过创建伪造的IP地址包,这样当你发送信息的时候,对方就无法确定你的真实IP了。该技术很普遍,通常被垃圾邮件制造者以及黑客用来误导追踪者到错误的信息来源处。

2、IP欺骗原理

所谓IP欺骗,无非就是伪造他人的IP地址,实质就是让一台计算机来扮演另外一台计算机,借 以达到蒙混过关的目的。

IP欺骗利用了主机之间正常信任关系来发动的。所谓信任关系就是网络上的两台计算机X和Y,Y可以利用远程登录工具,无需要口令验证就可以登录到X搭配主机上,而登录的基础是X对Y主机IP的验证。即X是否对Y的提供服务是基于对主机Y的IP地址的信任。

既然X、Y之间的信任关系是基于IP地址建立起来的,那么假如能够冒充Y的IP地址,就可以登录上X,而不需要任何的口令验证。这就是IP地址欺骗的最根本的理论依据。

具体的攻击过程:

1)目标主机已选定,比如X。其次,信任模型已被发现,并找到了一个呗目标主机信任是主机,比如Y。

2)一旦发现被信任的主机,为了伪装它,往往要使其丧失工作能力。由于攻击者将要代替真正的被信任主机,所以必须确保真正被信任的主机不能接收到任何有效的网络数据,否则将会被揭穿。

3)使得被信任的主机(Y)丧失工作能力后,伪装成被信任的主机,同时建立起与目标主机基于地址验证的应用连接。如果成功,黑客可以使用一种简答的命令放置一个系统后门,以进行非授权操作。

这就是IP欺骗攻击的全过程。

3、IP欺骗如何工作

IP地址被用来在网络和计算机之间发送以及接收信息。因此,每个信息包里都包含了IP地址,这样,双方才能发送到正确的对方,对方才能知道来源是正确的。

当IP欺骗被使用的时候,包里面的就不再是真实的IP了,取而代之的是伪造的IP地址,这样,看上去包就是由那个IP发出的,如果对方回复这个信息,那么数据将会被发送到伪造的IP上,除非黑客决定重定向该信息到一个真实的IP上。

4、为什么要IP欺骗

IP欺骗被用来从事非法活动,破坏网络安全,这样使用IP欺骗就不会被抓到了,还有一些进行DoS攻击的时候,就可以隐藏真实的IP,这样被攻击者就无法查到了。

IP欺骗有时候也可以被用来克隆某个内部网中的信息,这样有时候就可以避开用户名和密码验证,而直接登陆系统。

5、IP欺骗工具

常见的IP工具有如下几种:

1)Mendax:Mendax是一种非常容易使用的TCP序列号预测以及rshd欺骗的工具。

2)IP Spoof:用于TCP及IP欺骗。

3)Hunt:Hunt是一个网络嗅探器,但它也同时提供很多欺骗功能。

4)Dsniff:Dsniff是一个网络审计及攻击工具集。其中的arp spoof、dns spoof,以及macof工具可以在网络中拦截普通攻击者通常 无法达到欺骗以及劫持会话的目的。

5)ISN Print:一个用于查看目标主机当前连接的ISN的工具,但是它并不提供ISN预测功能。可以在它的基础上添加适当的算法得到ISN的估计值。

6、防止和检测IP欺骗的方法

IP欺骗个攻击虽然在原理上讲的通,但实际操作起来却非常困难,例如确定信任关系、猜测序列号等等。然而,要成功实现IP欺骗攻击并不是没有可能。著名黑客凯文.米特尼克就曾经成功地运行一台主机。并且,这一攻击过程被一名叫TsutomuShimomura的工程师用tcp dump完全记录下来。

通过对这一记录的分析,可以看出整个攻击的步骤主要分为:

1)发现信任关系

2)是被信任关系主机丧失正常工作能力

3)伪造TCP包,猜测序列号

4)建立连接,获取目标主机权限

5)提升权限,控制目标主机。

既然他通过对tcp dump的记录进行分析,可以分析出整个攻击的过程,那么,通过对本地网络、防火墙以及入侵检测系统进行适当的设计和配置,就能够阻止或检测出相应的攻击行为。

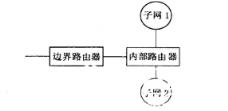

首先可以采取配置边界路由器的方法,即禁止从外网进入却申明自己具有内部网络IP地址的数据包通过路由器(下图所示)。这样子从外部进行IP欺骗攻击所发出的数据包就会被路由器过滤掉,从而保证目标主机的安全,但是这种方法也有缺陷:首先,如果系统要向外部提供信任关系,则对路由器的配置就会失去作用;其次,如果欺骗入侵是源于网络内部的话,配置路由器根本无济于事。

通过路由器上设置过滤只能减小IP欺骗攻击发生的可能性,而并不能从根本上解决问题。其他减少IP欺骗攻击的方法主要包括:

1)尽量不要采用使用源地址认证的服务系统,实现基于密码的认证。

2)如果一定要允许外部的主机进行信任连接,要在路由器上实现加密的通路。

3)通过改变TCP/IP栈的实现来防止SYN湮没的发生。比如说从Linux2.0,3.0以后版本的内核中,当队列将满时,它不再回送一个SYNACK,而是回送一个SYN cookie的回应时,才发送SYNACK。这样一来,等发生攻击时,队列永远不会被填满。但是,对于分布式拒绝服务攻击等新兴攻击方式,要彻底解决类似缓冲区溢出、队列填满以及湮没问题,在系统处理能力有限的情况下,还是无能为力的。对于IP欺骗攻击,最终的解决方法是密码认证机制。在无法从根本上阻止IP欺骗攻击发生的情况下,应当加强对网络的监控,尽早检测到IP欺骗攻击。目前采取如下几个方法:

1)监测网络上的数据包。通过对网络上的数据包进行监控,及时发生IP欺骗攻击的前兆,比如说对信任主机的SYN湮没以及在目标主机上大量连接处于“SYN_RECEIVED”状态等。

2)对照检查本地主机之间的日志是否对应。由于大部分IP欺骗攻击是攻击主机来模拟信任主机,所以通过在相互设置信任关系的主机之间,对照检查日志就可以发现TCP连接是否被伪造。

3)IP欺骗的攻击目标是目标主机,但是信任主机在这一攻击中也起着相当重要的作用。从信任主机来说,如果它能够阻止SYN湮没的情况发生,就会向目标主机发回响应的消息,从而阻止黑客的攻击。

同时,通过提高入侵检测系统的智能化水平,也可以发现一些潜在的攻击威胁。比如,通过对IP欺骗攻击步骤的分析,为入侵检测系统建立一个较高级别的匹配模式,并在局域网上进行了试验。这种模式不同于包过滤防火墙中的数据包模式匹配,而是对大量数据包之间的关系进行分析,发现其中的每一个小的步骤看似平常,但连贯起来看则都是有目的的。对于入侵检测系统,如果还把检测停留在对单个数据包之间的潜在联系进行分析,并将结果与已知攻击模式进行匹配,极大地提高了检测到这些入侵的可能性。

从防范的角度来说,由于从Ipv4到Ipv6的过渡还需要很长的一段时间,所以采用IP安全协议成为目前的主要方法之一。

对于网络安全来说。协议的漏洞往往是最致命的漏洞。IP欺骗攻击正是利用TCP/IP协议本身的漏洞。要从根本上解决这一问题,必须从根本上去除Ipv4中的一些不安全因素。而在目前Ipv4被广泛应用的前提下,对于一些重要的连接必须采取加密技术来防止IP欺骗以及会话劫持攻击。同时,对于入侵检测系统,也要采取一些响应的措施如分布式入侵检测和智能检测技术来发现一些类似的攻击。