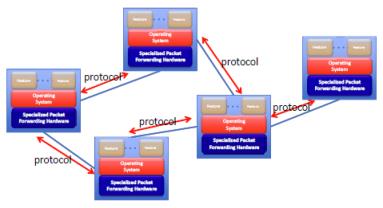

从1969年ARPANET运行算起,传统网络已经发展了半个世纪,网络按照OSI的模型分成7层,通常所见最多的是二层和三层。二层就是二层交换机构成的网络,在这个网络中交换机学习mac地址和端口的对应关系,通过匹配二层报文的mac地址决定如何转发。而SDN相比传统网络具有很多优点,比如控制与转发分离,这种思想打破了传统设备供应商的绑定,提高了新业务的部署速度,可以从整个网络层面对流量进行优化等等。在SDN网络中,不管是开发人员还是用户,都可以更多的发挥自己的想象,而不用再受各种RFC的强力约束。

软件定义网络(SDN)技术将网络控制转移到专用SDN控制器上,由它负责管理和控制虚拟网络和物理网络的所有功能。由于SDN安全策略实现了这种隔离和控制,所以它支持更深层次的数据包分析、网络监控和流量控制,对于防御网络攻击有很大帮助。据Infonetics研究机构指出,软件定义网络(SDN)技术将会给业界带来更加灵活、更具响应性的网络基础设施。下面小编就来谈一谈SDN吧!

软件定义监控的兴起

最近,微软宣布了它在内部使用了一种自行开发且基于OpenFlow的网络分流聚合平台(称为分布式以太网监控,DEMON)。这个工具可用于处理微软云网络的大规模流量。以前,其内部的成千上万个连接与网络流已经超出了传统分流与捕捉机制(如SPAN或端口镜像)的处理能力。

通过使用可编程的灵活交换机和其他网络设备,让它们作为数据包拦截和重定向平台,安全团队就可以检测和防御目前的各种常见攻击。许多行业将SDN驱动的安全分析技术称为软件定义监控(SDM)。在SDM中,SDN交换机作为数据包分析设备,而控制器则作为监控和分析设备。

使用SDN监控安全性和分析数据包

首先,来自IBM、Juniper、惠普和AristaNetworks等供应商的相对较便宜的消费类可编程SDN交换机,可用于取代较昂贵的数据包分析设备。与微软的用例类似,大量的个人连接和数据流聚合到一起发送到多个安全数据包捕捉与分析平台。第一层交换机可用于捕捉和转发数据包,然后第二层(或者第三层)设备终止第一层的监控端口。此外,这些交换机还可以聚集流量,将数据流和统计数据发送到其他监控设备和平台。

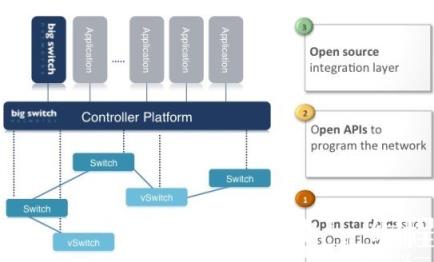

兼容OpenFlow(最好也兼容sFlow)的SDK控制器可用于编程实现和管理多种兼容SDN的交换机,如BigSwitch控制器。同时,安全监控堆叠软件产品(BigSwitch的BigTap)可以帮助工程师编程实现更加细粒度的过滤和端口分配功能,从而在SDN交换机上模拟出传统分流功能。

在这种环境中,多个层次的数据包分析工具可以从SDM端口接收流量。SDM端口可以连接各种硬件工具,如数据包分析设备和网络侦测设备,也可以连接基于软件的协议分析器,如Wireshark。

我们可以从上文了解到SDN有管理和控制虚拟网络的功能,可以检测和防御目前的各种常见攻击,那么下面我们就来看看SDN安全策略是如何防御网络攻击的!

SDN安全策略如何防御网络攻击

SDN可以为最复杂的环境提供更高级的网络监控功能。因此,控制器和交换机就能够分辨各种数据包属性。例如,这样就可以自动阻挡或卸载拒绝服务(DoS)攻击。实际上,SDN可以防御许多攻击:

1.淹没攻击,如SYN洪水攻击:这些攻击包含大量只设置了SYN标记的TCP数据包。它们会占用带宽,也会填满目标系统的连接队列。基于SDN开发的交换机可以作为第一道防御线,分辨特定模式和设定一段特定时间内来自一个或多个来源的数据包容量临界值。然后,这些交换机可以选择丢弃数据包,或者使用其他技术和协议将它重定向到其他目标。大多数路由器和其他网络平台都没有这样细致的控制机制。

2.针对特定应用与服务的攻击:这些攻击只针对带有非常特殊HTTP请求序列的web服务(使用带有特殊Cookie变量等信息的用户代理字符串)。SDN设备可以分辨、记录和抛弃这些请求。

3.针对协议行为的DDoS攻击:这些攻击会填满设备的状态表,但是SDN设备可以根据流顺序和连接限制分辨这些行为。

除此之外,SDN可以模拟许多基础的防火墙功能。控制器可以执行脚本和命令,快速更新MAC、IP地址及端口过滤方式,因此可以快速响应和更新流量的策略与规则。另外,它可以解放其他网络设备,使它们不需要处理大量的流量。

前面只介绍了最基本的SDN安全功能。由于能够处理更多的流量,也能够处理特定的数据包属性,所以网络安全分析能够实现的安全功能不只有基本数据包过滤和DDoS检测。而且,它也很可能能够处理更加高级的入侵检测和意外响应。

而对于IT人士来说,SDN的挑战在于要在正确的时间,选择正确的SDN解决方案用于正确的技术用例。下面是为企业的IT推荐的12个小贴士,可用于评估出自不同SDN供应商的SDN产品。

1)SDN技术会给企业 带来什么好处,对此必须有一个清晰的愿景,包括它对遗留的网络基础设施会产生什么样的影响。如何规划SDN,将会对企业的整体网络产生长期影响。

2)SDN目前还处于非常早期的阶段——市场、标准和技术仍有待成熟。因此IT购买者必须在选择某个特定的SDN架构之前进行试用和仔细地评估。

3)评估SDN对IT部门的影响。SDN是否提供了创建跨职能部门团队(例如服务器、存储和网络部门)以便解决数据中心或云网络需求的机会?

4)思考SDN实施的挑战。今天的很多SDN解决方案都不够完善,或者需要大量的定制化。谁可以帮助你实施SDN(是渠道还是专业服务团队)?企业的IT部门是否有现成的SDN技能人才可用,还是说需要额外进行培养?

5)要为SDN确定一个具体的初始用例。例如,该用例可以是缩短给新的(或迁移的)虚拟机配置网络安全所须时间的,或者是在企业的WAN(例如从数据中心到数据中心)上可提升服务质量的。

6)要考虑SDN对运营成本的可能影响。你所考虑的SDN解决方案是否拥有强大的管理工具?能否简化安装,降低后续的管理成本?

7)对遗留网络的支持。SDN解决方案能否很好地支持企业已安装的遗留以太网交换机和路由器?向SDN的迁移计划是什么样的?

8)从业务价值的角度考虑SDN。一个具体的SDN产品能否降低成本或者提升IT运营效率?SDN并非只是技术问题。

9)安全。改善网络安全是SDN的一个关键的潜在优势。那么你所考虑的SDN解决方案能否改善安全,或者说它能否应对额外的安全挑战?

10)标准支持。SDN是否可支持广泛的行业标准,这里既指网络标准(如OpenFlow),也包括IT标准(如服务器虚拟化产品)。

11)4-7层支持。新的SDN架构应在4-7层利用各种网络功能,包括服务器负载均衡和WAN优化产品。

12)应用生态链。SDN为新的应用创建了一个开放的环境。所以,能够利用管理、安全和4-7层应用的广泛的应用生态链对于SDN部署的长期成功来说至关重要。

小编结语:

传统以防火墙为中心的网络攻击防御系统有其盲点,SDN交换机通过协同作业刚好可以弥补这个盲点,有研究通过实验了解SDN协同防御机制,在内网可以通过0.6秒的反应时间达到98.5%的scanpacket阻拦率,有效地把防御阵线由防火墙直接拉到贴近使用者的交换机,SDN交换机将来在网络安全领域十分值得期待。

本文关于防御网络攻击的SDN安全策略的内容到这里就告一段落了!更多精彩请登录编程学习网教育官网!