本节课我们要讲的是中国网络安全的战略发展以及它的总体概念,网络安全很重要,所以大家一定要认真看这篇文章,文章会对你们有所帮助!

一、概念:网络安全是指网络系统的硬件、软件及其系统中的数据受到保护,不因偶然的或者恶意的原因而遭受到破坏、更改、泄露,系统连续可靠正常地运行,网络服务不中断。 网络安全包含网络设备安全、网络信息安全、网络软件安全。从广义来说,凡是涉及到网络上信息的保密性、完整性、可用性、真实性和可控性的相关技术和理论都是网络安全的研究领域。网络安全是一门涉及计算机科学、网络技术、通信技术、密码技术、信息安全技术、应用数学、数论、信息论等多种学科的综合性学科。

随着中国网络安全与信息化领导小组的成立,国家对网络安全空前重视,网络安全迎来大发展的新阶段。习近平总书记指出:我们在网络强国建设的道路上,最首要的问题是:战略清晰!明晰中国网络安全战略的根本定位与方针,才能避免走弯路。全球各国在网络安全战略方面,大致有三种选择:进攻型战略,积极防御型战略和消极防御型战略。

目前,由于先发优势和国家实力,美国在网络基础设施、技术、规则与标准、软实力和价值观等具有独一无二的优势。因此,虽然美国在表面上也自称奉行防御型战略,实质上美国是全球唯一采取进攻型战略的国家。

二、主要类型

网络安全由于不间的环境和应用而产生了不同的类型。主要有以下几种:

运行系统安全

运行系统安全即保证信息处理和传输系统的安全。它侧重于保证系统正常运行。避免因为系统的崩演和损坏而对系统存储、处理和传输的消息造成破坏和损失。避免由于电磁泄翻,产生信息泄露,干扰他人或受他人干扰。

网络的安全

网络上系统信息的安全。包括用户口令鉴别,用户存取权限控制,数据存取权限、方式控制,安全审计。安全问题跟踩。计算机病毒防治,数据加密等。

信息传播安全

网络上信息传播安全,即信息传播后果的安全,包括信息过滤等。它侧重于防止和控制由非法、有害的信息进行传播所产生的后果,避免公用网络上大云自由传翰的信息失控。

信息内容安全

网络上信息内容的安全。它侧重于保护信息的保密性、真实性和完整性。避免攻击者利用系统的安全漏润进行窃听、冒充、诈编等有损于合法用户的行为。其本质是保护用户的利益和隐私。

三、主要特性

保密性

信息不泄露给非授权用户、实体或过程,或供其利用的特性。

完整性

数据未经授权不能进行改变的特性。即信息在存储或传输过程中保持不被修改、不被破坏和丢失的特性。

可用性

可被授权实体访问并按需求使用的特性。即当需要时能否存取所需

网络安全解决措施

的信息。例如网络环境下拒绝服务、破坏网络和有关系统的正常运行等都属于对可用性的攻击;

可控性

对信息的传播及内容具有控制能力。

显然,进攻型战略既不符合我们国家一贯倡导的和平共处的基本原则,也不符合我们当下的实力和能力。当下我们应该选择的战略应该是积极防御型战略,而非被动、封闭的消极防御战略。消极防御,是单纯为了挡住敌人进攻的防御。它不是为了转入反攻或进攻而进行的防御,在作战行动上也不采取积极的攻势行动,其结果根本达不到防御的目的。毛泽东对待防御的根本主张,就是“承认积极防御,反对消极防御”。当年毛泽东的战略思想依然适用于中国网络安全领域。

可以说,网络强国战略决定了中国网络安全必须坚定地奉行积极防御战略!积极防御型战略也符合互联网规律,符合互联网精神。中国网络强国之路必须更加全球化,更加开放、更加创新,更加通过市场化力量,形成强大的全球竞争力。而消极、狭隘、封闭的安全思想很大程度上将自己引入误区,甚至自毁长城!当然,反对消极防御,不是不要防御!而是始终要清晰防御的战略与目标。

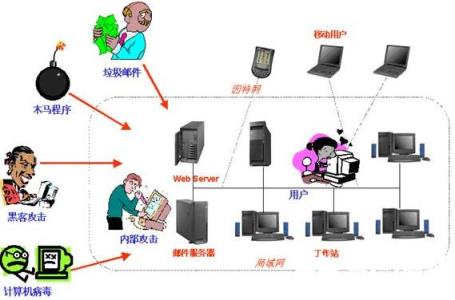

四、威胁因素

自然灾害、意外事故;计算机犯罪; 人为行为,比如使用不当,安全意识差等;黑客” 行为:由于黑客的入侵或侵扰,比如非法访问、拒绝服务计算机病毒、非法连接等;内部泄密;外部泄密;信息丢失;电子谍报,比如信息流量分析、信息窃取等; 信息战;网络协议中的缺陷,例如TCP/IP协议的安全问题等等。

网络安全威胁主要包括两类:渗入威胁和植入威胁。渗入威胁主要有:假冒、旁路控制、授权侵犯;

植入威胁主要有:特洛伊木马、陷门。

陷门:将某一“特征”设立于某个系统或系统部件之中,使得在提供特定的输入数据时,允许安全策略被违反。

五、安全隐患

1、 Internet是一个开放的、无控制机构的网络,黑客(Hacker)经常会侵入网络中的计算机系统,或窃取机密数据和盗用特权,或破坏重要数据,或使系统功能得不到充分发挥直至瘫痪。

2、 Internet的数据传输是基于TCP/IP通信协议进行的,这些协议缺乏使传输过程中的信息不被窃取的安全措施。

3、 Internet上的通信业务多数使用Unix操作系统来支持,Unix操作系统中明显存在的安全脆弱性问题会直接影响安全服务。

4、在计算机上存储、传输和处理的电子信息,还没有像传统的邮件通信那样进行信封保护和签字盖章。信息的来源和去向是否真实,内容是否被改动,以及是否泄露等,在应用层支持的服务协议中是凭着君子协定来维系的。

5、电子邮件存在着被拆看、误投和伪造的可能性。使用电子邮件来传输重要机密信息会存在着很大的危险。

6、计算机病毒通过Internet的传播给上网用户带来极大的危害,病毒可以使计算机和计算机网络系统瘫痪、数据和文件丢失。在网络上传播病毒可以通过公共匿名FTP文件传送、也可以通过邮件和邮件的附加文件传播。

无论是网络强国还是网络安全战略,我们的主要参照就是美国,与美国既合作又竞争,是我们战略制定和实施的主要背景。与美国相比,我们各个层面当下还处于明显劣势。这种情况下,我们更需要警惕消极防御思想干扰整体战略!广修墙、局域网、封闭市场等行为作为短期阶段性策略有必要,但不是我们长期化和常态化的对策。因为,消极防御型战略最大的损害是对自身的损害,既影响自身真正的有效防御,也影响我们自己接下来走出去!

网络强国突出表现在,国家关键基础设施具备完善的防御能力,互联网产业具备强大的全球竞争力,网络安全领域和军事领域具备足够的威慑力。产业竞争能力是网络空间各方面能力的基础。目前,也是我们发展态势最好,未来十年可以借力的最大动能!当然,我们的弱点也依然存在,尤其是操作系统和CPU等核心技术受制于人。我们在网络空间基础设施建设方面投入不菲,相对完备。但是相应的安全保障体系与制度还没有建立和完善。而网络空间威慑能力和网络空间治理能力是两个短板,需长期努力。而随着国家的重视,我们完全可以分阶段,分层次,发挥优势,弥补劣势。中国网络强国梦,完全是现实的,必然的!

以上就是本节课的主要内容了,大家都掌握了多少呢?小编只希望大家对网络安全有个整体的认知,当然,更多内容尽在编程学习网教育,我们期待您的光临!