这篇“Linux中的tcpdump命令如何使用”文章的知识点大部分人都不太理解,所以小编给大家总结了以下内容,内容详细,步骤清晰,具有一定的借鉴价值,希望大家阅读完这篇文章能有所收获,下面我们一起来看看这篇“Linux中的tcpdump命令如何使用”文章吧。

tcpdump命令是基于unix系统的命令行的数据报嗅探工具,可以抓取流动在网卡上的数据包。它的原理大概如下:**linux抓包是通过注册一种虚拟的底层网络协议来完成对网络报文(准确的是网络设备)消息的处理权。**当网卡接收到一个网络报文之后,它会遍历系统中所有已经注册的网络协议,如以太网协议、x25协议处理模块来尝试进行报文的解析处理。当抓包模块把自己伪装成一个网络协议的时候,系统在收到报文的时候就会给这个伪协议一次机会,让它对网卡收到的保温进行一次处理,此时该模块就会趁机对报文进行窥探,也就是啊这个报文完完整整的复制一份,假装是自己接收的报文,汇报给抓包模块。

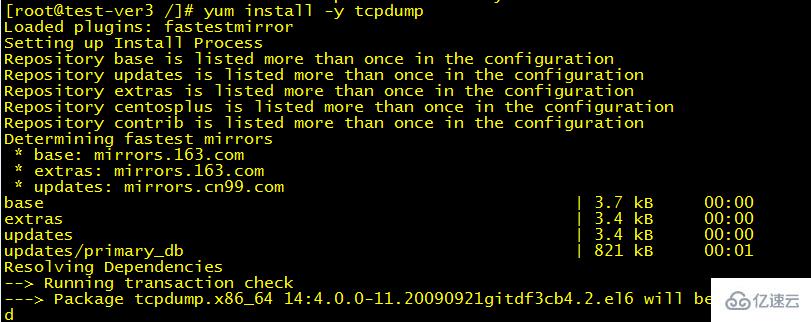

一般情况下Linux系统会自带tcpdump工具,如果系统没有安装,直接用命令安装就行了。

安装命令:yum install -y tcpdump

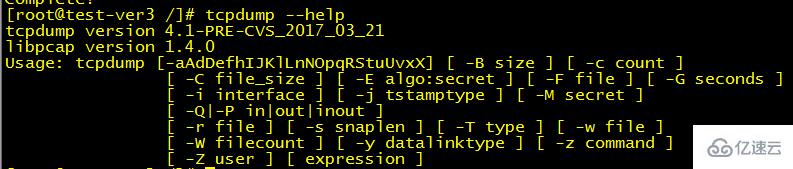

查看安装版本命令:tcpdump --help

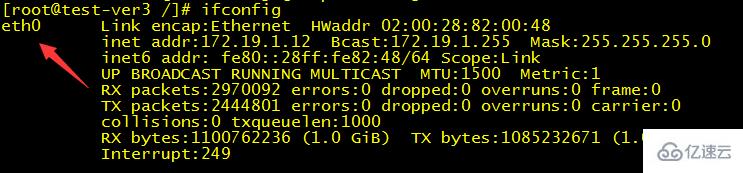

查看网卡命令:

知道了网卡,就可以使用tcpdump工具针对服务器上的网卡监控、过滤网络数据。

tcpdump常用命令:

#抓取所有经过 eth0,目的或源地址是 192.168.29.162 的网络数据

命令:tcpdump -n -i eth0 host 192.168.29.162# 源地址

命令:tcpdump -i eth2 src host 192.168.29.162# 目的地址

命令:tcpdump -i eth2 dst host 192.168.29.162#抓取当前服务器eth0网卡端口8080的网络数据

命令:tcpdump -n -i eth0 port 8080#抓取mysql执行的sql语句

命令:tcpdump -i eth2 -s 0 -l -w - dst port 3306 | strings#抓取mysql通讯的网络包(cap用wireshark打开)

命令tcpdump -n -nn -tttt -i eth0 -s 65535 'port 3306' -w 20160505mysql.cap#抓取SMTP 数据

命令:tcpdump -i eth2 'tcp[tcpflags] & tcp-syn != 0 and tcp[tcpflags] & tcp-ack != 0'#抓取HTTP GET数据,”GET “的十六进制是 47455420

命令:tcpdump -i eth2 'tcp[(tcp[12]>>2):4] = 0x47455420'#抓取SSH返回,”SSH-“的十六进制是 0x5353482D

命令:tcpdump -i eth2 'tcp[(tcp[12]>>2):4] = 0x5353482D'#实时抓取端口号8080的GET包,然后写入GET.log

命令:tcpdump -i eth0 '((port 8080) and (tcp[(tcp[12]>>2):4]=0x47455420))' -nnAl -w /tmp/GET.log#抓取指定SYN个数,-c 参数指定抓多少个包。

命令:time tcpdump -nn -i eth0 'tcp[tcpflags] = tcp-syn' -c 10以上就是关于“Linux中的tcpdump命令如何使用”这篇文章的内容,相信大家都有了一定的了解,希望小编分享的内容对大家有帮助,若想了解更多相关的知识内容,请关注编程网行业资讯频道。