网络安全中,拒绝服务攻击以其危害巨大,难以防御等特点成为黑客经常采用的攻击手段。如何防范拒绝服务攻击?这将成为一个社会工程,需要大家共同的努力才能找到更好的防御方法……

DoS(Denial of Service)攻击即拒绝服务攻击,这种攻击行动使网站服务器充斥大量要求回复的信息,消耗网络带宽或系统资源,导致网络或系统不胜负荷以至于瘫痪而停止提供正常的网络服务。黑客不正当地采用标准协议或连接方法,向攻击的服务发出大量的讯息,占用及超越攻击服务器所处理的能力。使它当(Down)机或不能正常为用户服务。

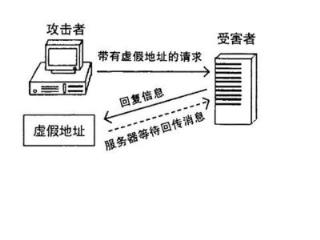

“拒绝服务”是如何攻击的通过普通的网络连线,使用者传送信息要求服务器予以确定。服务器于是回复用户。用户被确定后,就可登入服务器。 “拒绝服务”的攻击方式为:用户传送众多要求确认的信息到服务器,使服务器里充斥着这种无用的信息。所有的信息都有需回复的虚假地址,以至于当服务器试图回传时,却无法找到用户。服务器于是暂时等候,有时超过一分钟,然后再切断连接。服务器切断连接时,黑客再度传送新一批需要确认的信息,这个过程周而复始,最终导致服务器无法动弹,瘫痪在地。

在这些DoS攻击方法中,又可以分为下列几种:

1、TCP SYN Flooding

TCP SYN Flooding(TCP SYN 洪流)攻击是DoS攻击与DdoS攻击(Distributed Denial of Service,分布式拒绝服务)攻击的方式之一,这是一种利用TCP协议缺陷,攻击者向被攻击的主机发送大量伪造的TCP连接请求,从而使得被攻击方主机的资源耗尽(CPU满负荷或内存不足)的攻击方式。

由于TCP协议连接三次握手的需要,在每个TCP建立连接时,都要发送一个带SYN标记的数据包,如果在服务器端发送应答包后,客户端不发出确认,服务器会等待到数据超时,如果大量的带SYN标记的数据包发到服务器端后都没有应答,会使服务器端的TCP资源迅速枯竭,导致正常的连接不能进入,甚至会导致服务器的系统崩溃。这就是TCP SYN Flooding攻击的过程。

TCP Syn 攻击是由受控制的大量客户发出 TCP 请求但不作回复,使服务器资源被占用,再也无法正常为用户服务。服务器要等待超时(Time Out)才能断开已分配的资源。

2、Smurf黑客采用 ICMP(Internet Control Message Protocol RFC792)技术进行攻击

Smurf攻击是以最初发动这种攻击的程序名“Smurf”来命名的。这种攻击方法结合使用了IP欺骗和ICMP回复方法使大量网络传输充斥目标系统,引起目标系统拒绝为正常系统进行服务。Smurf攻击通过使用将回复地址设置成受害网络的广播地址的ICMP应答请求(ping)数据包,来淹没受害主机,最终导致该网络的所有主机对此ICMP应答请求来做出答复,导致网络阻塞,更加复杂的Smurf将源地址改为第三方的受害者,最终导致第三方奔溃。

常用的ICMP有 ping 。首先黑客找出网络上有哪些路由器会回应 ICMP 请求。然后用一个虚假的 IP 源地址向路由器的广播地址发出讯息,路由器会把这讯息广播到网络上所连接的每一台设备。这些设备又马上回应,这样会产生大量讯息流量,从而占用所有设备的资源及网络带宽,而回应的地址就是受攻击的目标。例如用500K bit/sec 流量的 ICMP echo (ping)包广播到100 台设备,产生 100 个 PING 回应,便产生 50M bit/sec流量。这些流量流向被攻击的服务器,便会使这服务器瘫痪。

ICMP Smurf 的袭击加深了ICMP的泛滥程度,导致了在一个数据包产生成千的ICMP数据包发送到一个根本不需要它们的主机中去,传输多重信息包的服务器用作Smurf 的放大器。

3、Fraggle攻击

Fraggle攻击实际上就是对Smurf攻击做了简单的修改,使用的是UDP应答消息而非ICMP。因为发送的是UDP报文,Fraggle攻击可以穿过一些阻止ICMP报文进入的防火墙。

Fraggle攻击原理是攻击者A向广播地址发送UDP报文,目的端口号为7(echo)或19(charge),报文的源地址IP地址伪装成受害者B发送回应报文,从而产生大量的流量,导致受害网络的阻塞或受害主机崩溃。如果广播域中的主机没有启动这些功能,这些主机将产生一个ICMP不可达消息发给B,仍然消耗带宽。Fraggle攻击时,也可将源端口改为端口19(chargen),目的端口为7(echo),这样会自动不停地产生回应报文,其危害性更大。

如想浏览更多的内容,不妨登陆编程学习网教育或关注公众号【编程学习网IT精品课程】。